Web举例:防火墙二层,上下行连接交换机的主备备份组网

Web举例:防火墙二层,上下行连接交换机的主备备份组网

介绍了业务接口工作在二层,上下行连接交换机的主备备份组网的Web举例。

组网需求

如图1所示,两台FW的业务接口都工作在二层,上下行分别连接交换机。FW的上下行业务接口都加入到VLAN10和VLAN20中。

现在希望两台FW以主备备份方式工作。正常情况下,流量通过FW_A转发。当FW_A出现故障时,流量通过FW_B转发,保证业务不中断。

图1 业务接口工作在二层,上下行连接交换机的主备备份组网

操作步骤

- 配置接口,完成网络基本配置。

- 在FW_A上配置接口。

-

选择“网络 > 接口”。

-

单击GE1/0/3,按如下参数配置,单击“确定”。

(图片来源网络,侵删)安全区域

untrust

模式

交换

连接类型

Trunk

(图片来源网络,侵删)Trunk VLAN ID

10,20

-

参考上述步骤按如下参数配置GE1/0/7接口。

安全区域

trust

模式

交换

连接类型

Trunk

Trunk VLAN ID

10,20

-

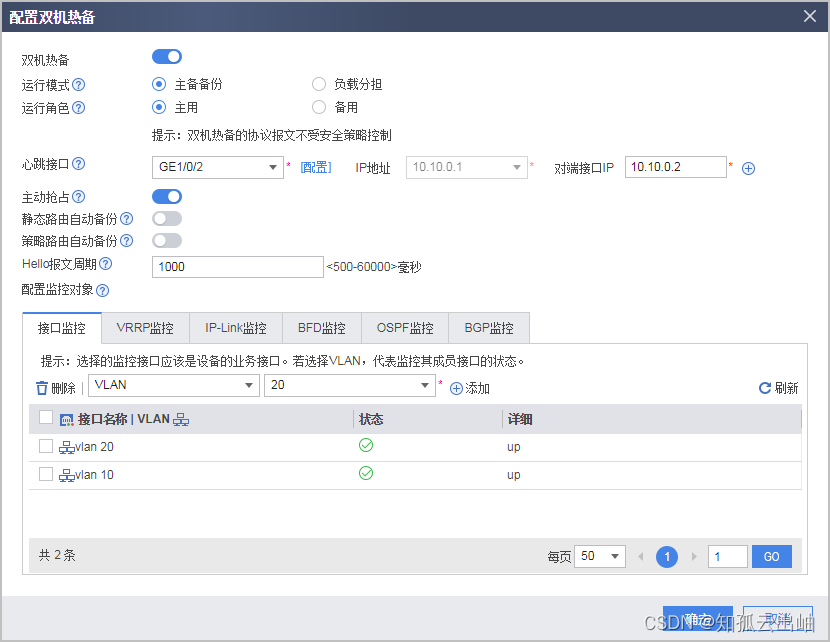

参考上述步骤按如下参数配置GE1/0/2接口。

安全区域

dmz

IPv4

IP地址

10.10.0.1/24

-

- 在FW_B上配置接口。

-

选择“网络 > 接口”。

-

单击GE1/0/3,按如下参数配置,单击“确定”。

安全区域

untrust

模式

交换

连接类型

Trunk

Trunk VLAN ID

10,20

-

参考上述步骤按如下参数配置GE1/0/7接口。

安全区域

trust

模式

交换

连接类型

Trunk

Trunk VLAN ID

10,20

-

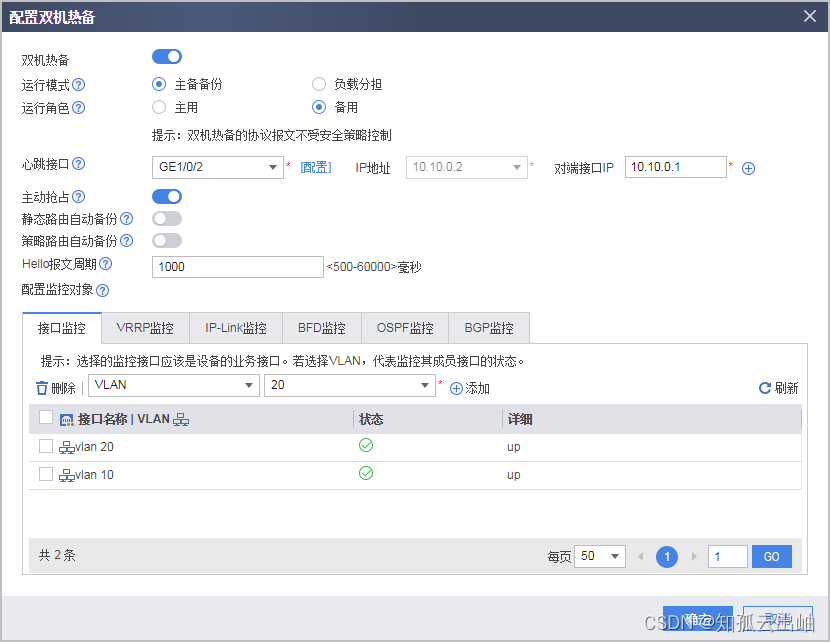

参考上述步骤按如下参数配置GE1/0/2接口。

安全区域

dmz

IPv4

IP地址

10.10.0.2/24

-

- 在FW_A上配置接口。

- 配置双机热备功能。

- 配置安全策略。

双机热备状态成功建立后,FW_A的安全策略配置会自动备份到FW_B上。

- 选择“策略 > 安全策略 > 安全策略”。

- 单击“新建安全策略”,按照如下参数配置安全策略,单击“确定”。

名称

policy_sec1

源安全区域

trust

目的安全区域

untrust

动作

允许

- 配置Switch。

分别将两台Switch的三个接口加入同一个VLAN,具体配置命令请参考交换机的相关文档。

结果验证

选择“系统 > 高可靠性 > 双机热备”,查看双机热备的运行情况。

- 正常情况下,FW_A的“当前运行模式”为“主备备份”,“当前运行角色”为“主用”;FW_B的“当前运行模式”为“主备备份”,“当前运行角色”为“备用”。这说明流量FW_A转发。

- 当FW_A出现故障时,FW_A的“当前运行模式”为“主备备份”,“当前运行角色”为“备用”;FW_B的“当前运行模式”为“主备备份”,“当前运行角色”为“主用”。这说明流量通过FW_B转发。

配置脚本

FW_A

FW_B

# sysname FW_A # vlan batch 10 20 # hrp enable hrp interface GigabitEthernet1/0/2 remote 10.10.0.2 hrp track vlan 10 hrp track vlan 20 # interface GigabitEthernet1/0/3 portswitch port link-type trunk port trunk allow-pass vlan 10 20 undo port trunk allow-pass vlan 1 # interface GigabitEthernet1/0/7 portswitch port link-type trunk port trunk allow-pass vlan 10 20 undo port trunk allow-pass vlan 1 # interface GigabitEthernet1/0/2 ip address 10.10.0.1 255.255.255.0 # firewall zone trust set priority 85 add interface GigabitEthernet1/0/7 # firewall zone untrust set priority 5 add interface GigabitEthernet1/0/3 # firewall zone dmz set priority 50 add interface GigabitEthernet1/0/2 # security-policy rule name policy_sec source-zone trust destination-zone untrust action permit

# sysname FW_B # vlan batch 10 20 # hrp enable hrp interface GigabitEthernet1/0/2 remote 10.10.0.1 hrp track vlan 10 hrp track vlan 20 hrp standby-device # interface GigabitEthernet1/0/3 portswitch port link-type trunk port trunk allow-pass vlan 10 20 undo port trunk allow-pass vlan 1 # interface GigabitEthernet1/0/7 portswitch port link-type trunk port trunk allow-pass vlan 10 20 undo port trunk allow-pass vlan 1 # interface GigabitEthernet1/0/2 ip address 10.10.0.2 255.255.255.0 # firewall zone trust set priority 85 add interface GigabitEthernet1/0/7 # firewall zone untrust set priority 5 add interface GigabitEthernet1/0/3 # firewall zone dmz set priority 50 add interface GigabitEthernet1/0/2 # security-policy rule name policy_sec source-zone trust destination-zone untrust action permit

还没有评论,来说两句吧...