CTFshow-WEB入门-信息搜集

web1(查看注释1)

wp

右键查看源代码即可找到flag

web2(查看注释2)

wp

【Ctrl+U】快捷键查看源代码即可找到flag

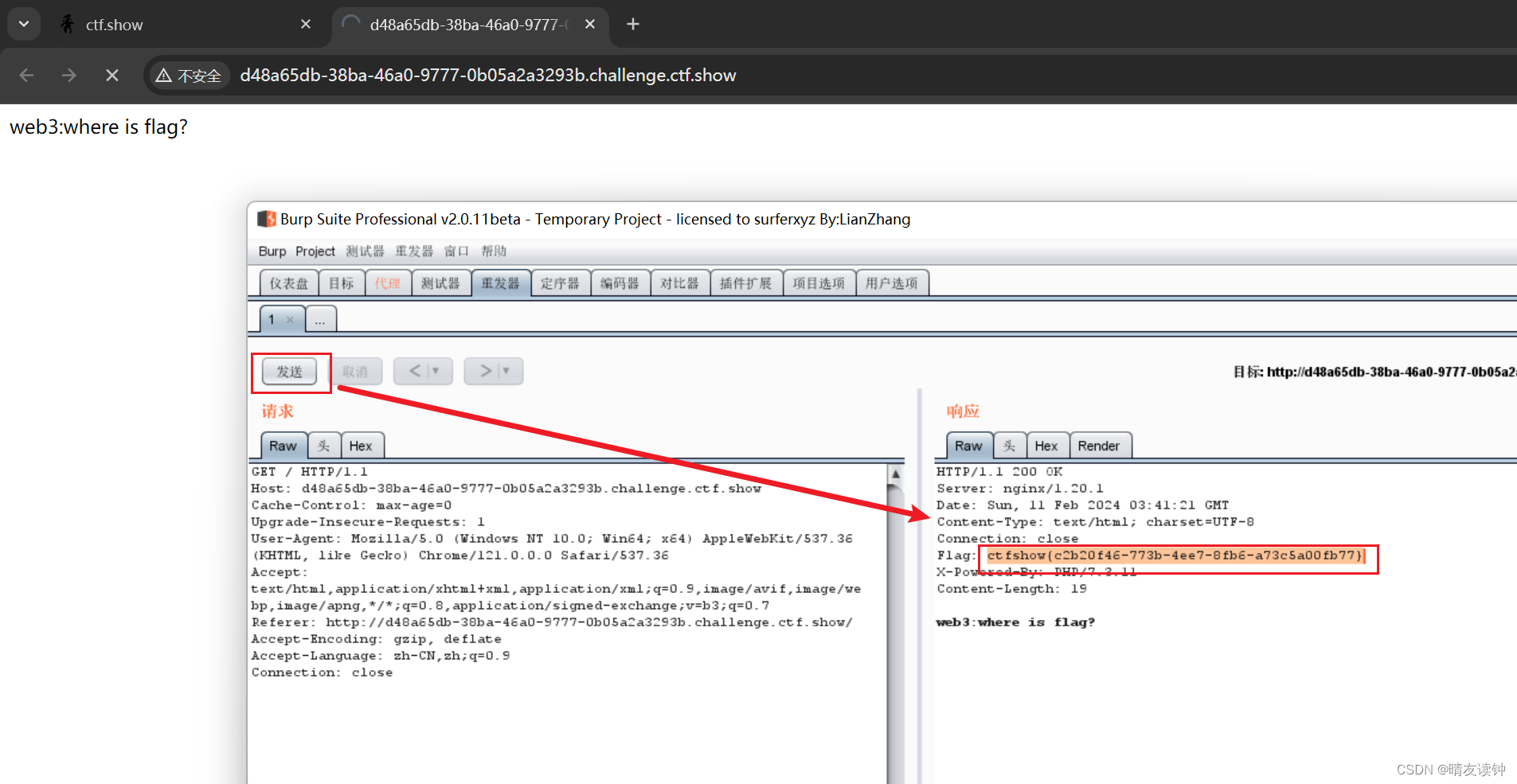

web3(抓包与重发包)

wp

抓包后重新发包,在响应包中找到flag

web4(robots协议)

wp

先访问robots.txt,得到线索

进而访问flagishere.txt,获得flag

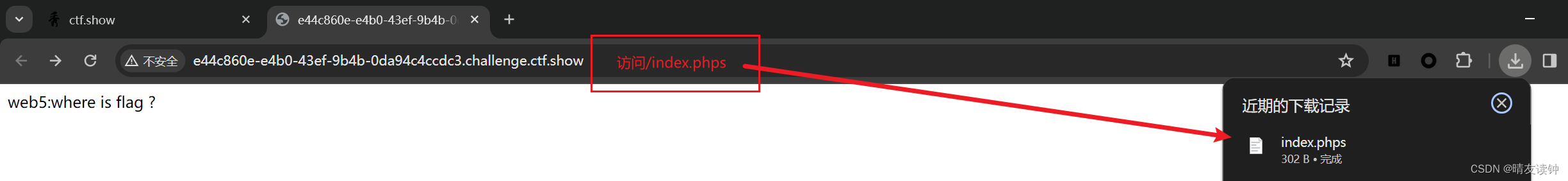

web5(phps源码泄露)

wp

访问index.phps获得泄露文件

打开文件获得flag

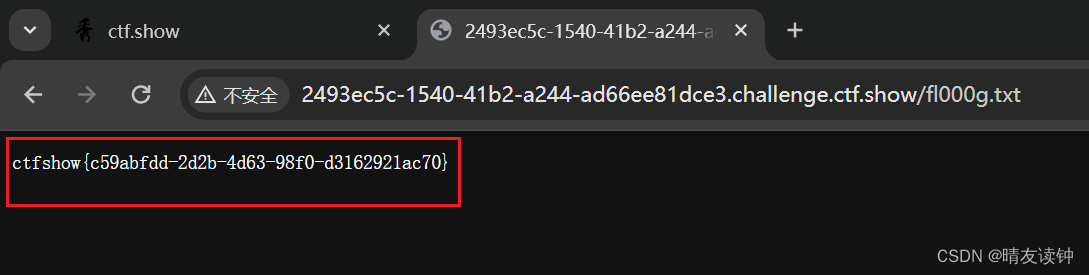

web6(www.zip源码泄露)

wp

访问www.zip获得泄露文件

打开压缩包中的fl000g.txt得到线索

进而访问fl000g.txt获得flag

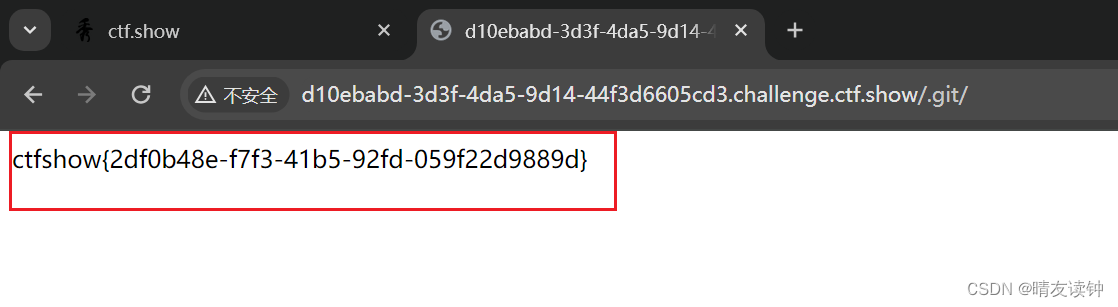

web7(.git文件泄露)

wp

访问.git文件,获得flag

web8(.svn文件泄露)

wp

访问.svn文件,获得flag

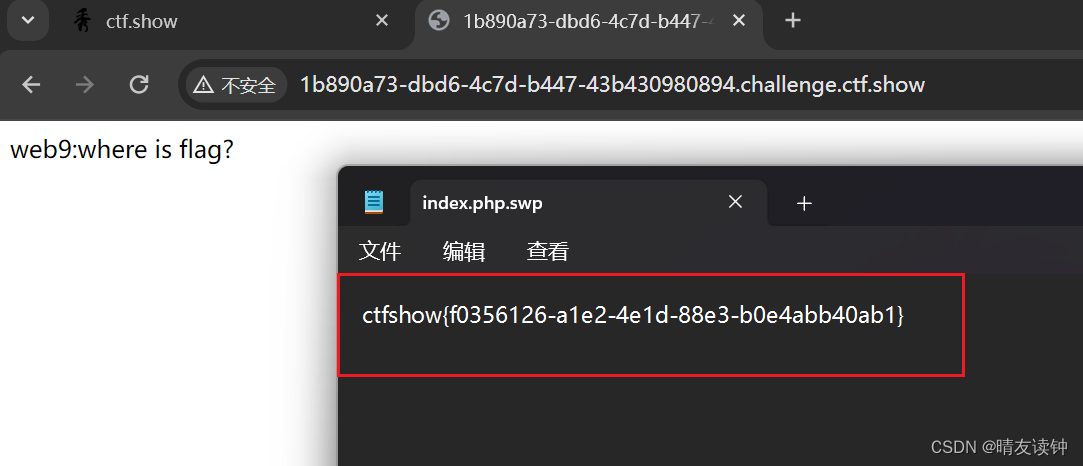

web9(vim缓存文件泄露)

wp

vim缓存文件泄露的意思是,在使用vim编辑器对文本文件操作时,会产生相应的缓存文件,如果正常保存退出则对原文件的操作生效并自动删除缓存文件;如果意外关闭则对原文件的操作不生效且保留缓存文件

缓存文件的文件名格式为原文件名.swp,如果已经存在一个缓存文件则为原文件名.swo,

如果已经存在两个缓存文件则为原文件名.swn,

以此类推,下图给出了vim缓存文件泄露的文件名测试

因此本题我们直接访问index.php.swp,完成文件下载

打开文件,获得flag

web10(cookie查看)

wp

【F12】进入调试->【应用】->【Cookie】,拿到一串字符

该字符串包含百分号,显然是URL编码,进行相应解码获得flag

web11(本题已废)

wp

本题靶场已经销毁,无法正常完成,flag在题目描述中已经给出

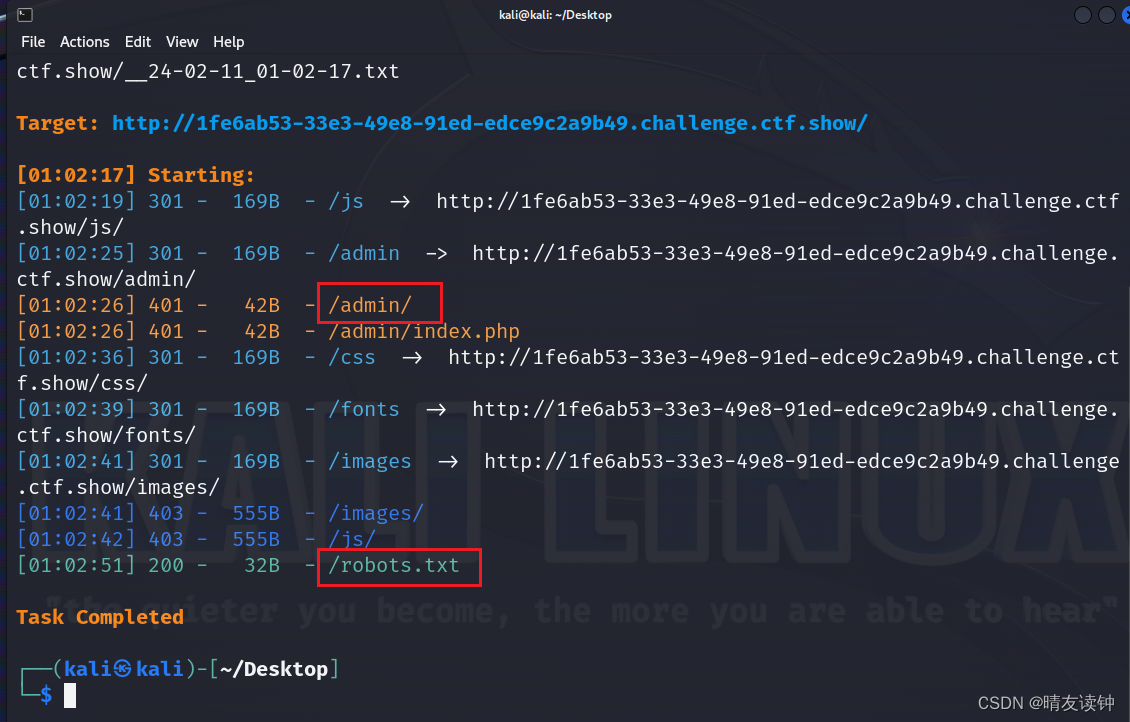

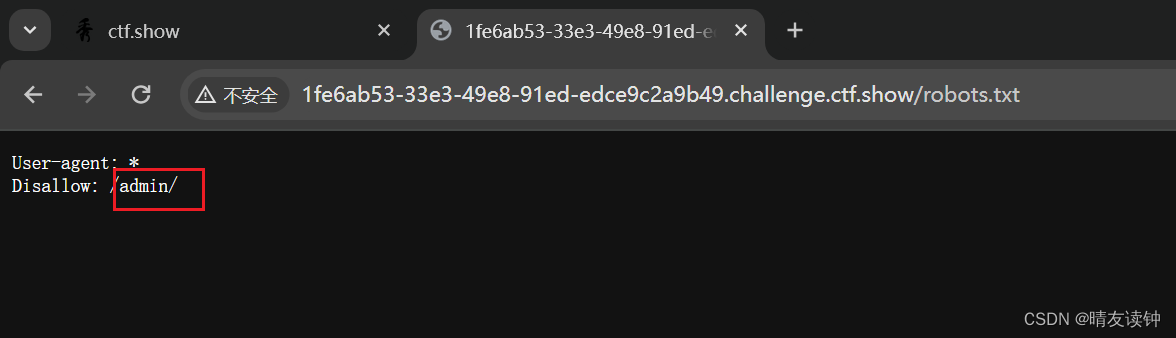

web12(robots协议/dirsearch搜索/网页信息搜集)

wp

根据题目描述,能想到的是在页面中寻找类似密码的信息,其次是需要找到登录界面

拖动到网页末尾,找到疑似密码的字符串372619038

使用dirsearch对网页进行扫描,得到两个关键信息

先访问robots.txt,也是提示访问admin

进而访问admin,用户名肯定admin(做题经验),密码用前面看到的数字字符串

获得flag

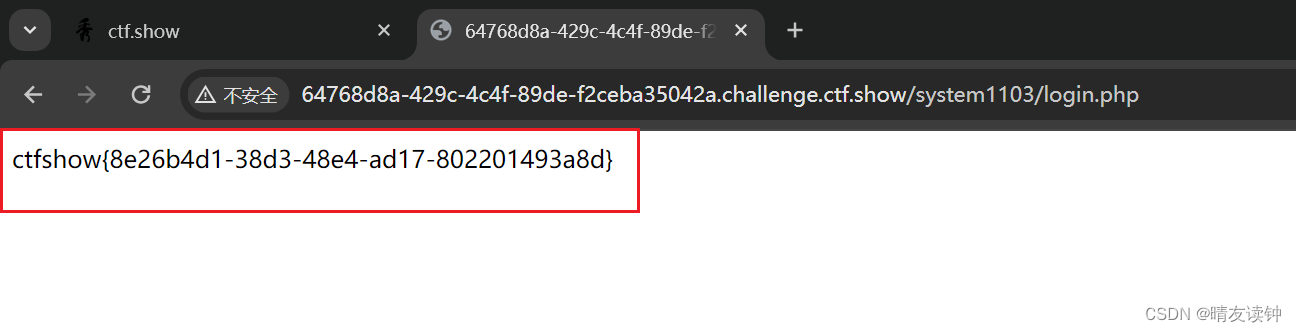

web13(网页信息搜集)

wp

这题用dirsearch扫完没有发现什么信息,因此线索只能在网页中了,细心寻找一番后发现网页末尾这个【document】是一个外链,点击跳转到新页面

新页面这里直接给出了登录入口、账号和密码

需要注意的是【默认后台地址】中的your-domain指的是靶场的URL,这里可以直接把后面的【system1103/login.php】复制到靶场后面即可,随后安装默认用户名和默认密码登录即可获得flag

web14(网页信息搜集/靶场目录规则)

wp

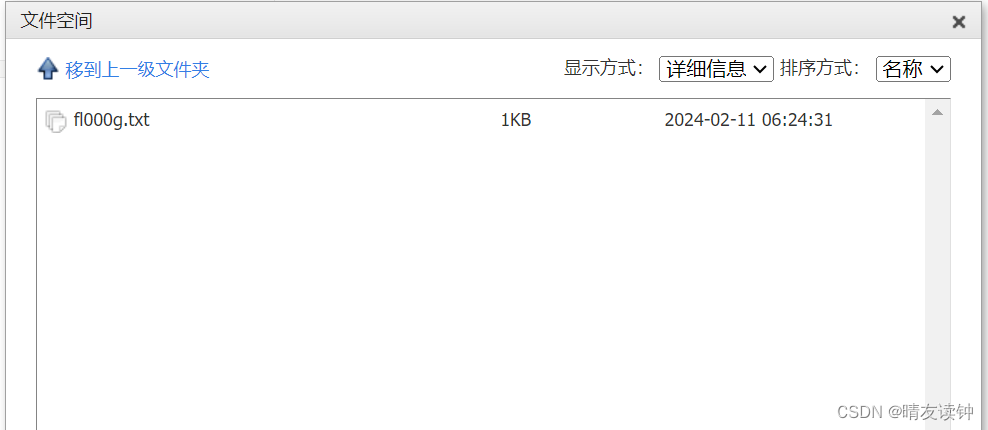

根据题目描述,访问一下editor,发现是一个编辑器,摸索一番找到红框中的【插入文件】

【文件空间】->【var】->【www】->【html】->【nothinghere】,找到flag相关文件

html这个文件夹是存放靶场文件的,因此访问【nothinghere/fl000g.txt】,获得flag

web15(网页信息搜集/社工)

wp

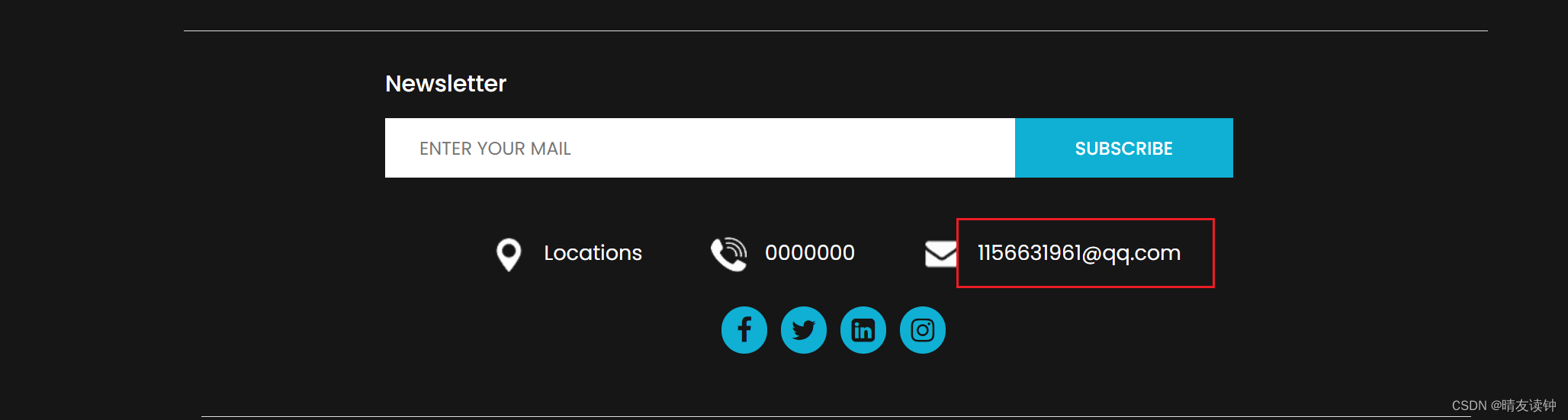

根据题目描述可以猜测网页末尾这个邮箱【1156631961@qq.com】是值得关注的

此外暂时没有思路就用dirsearch扫一下

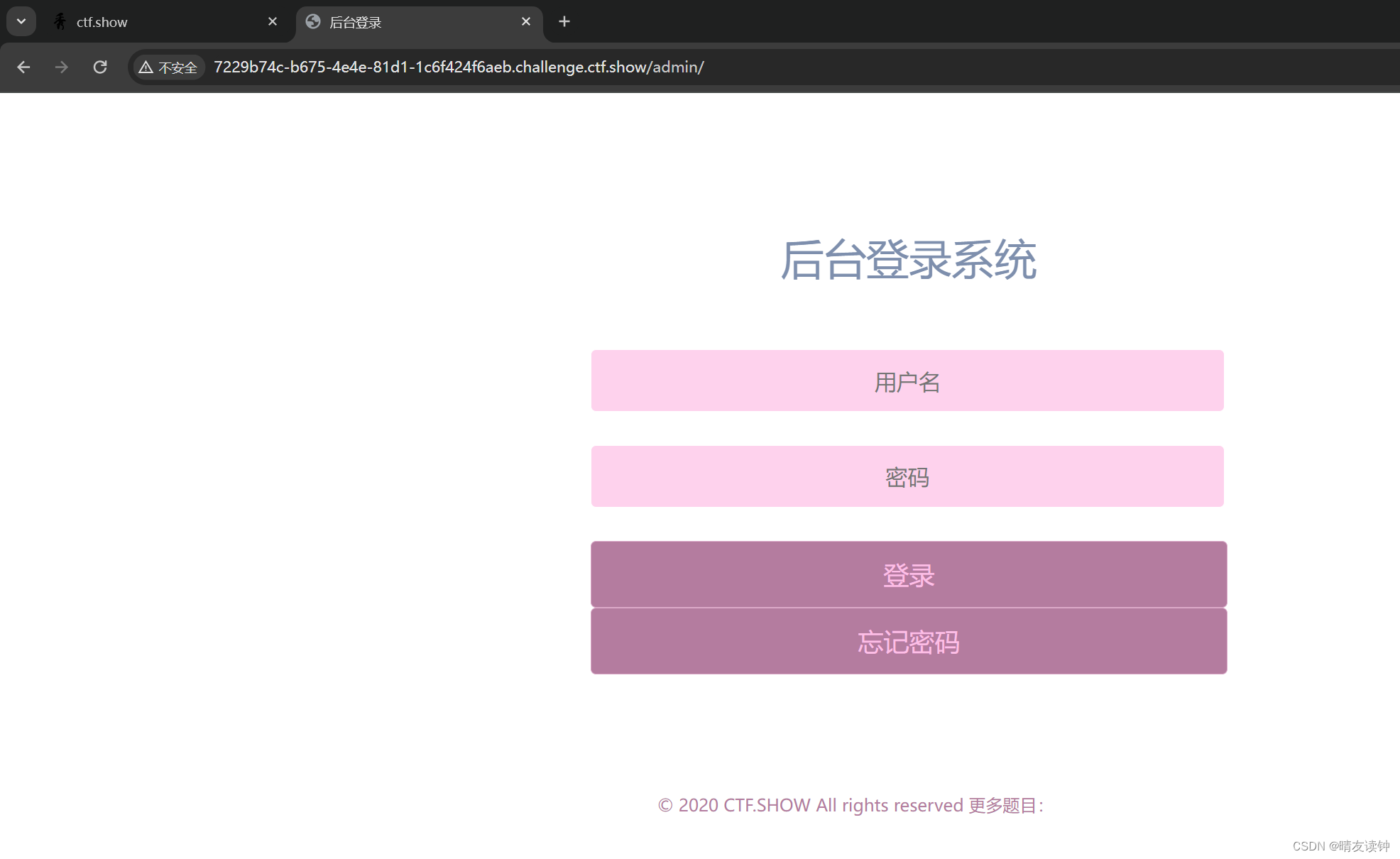

可以扫到目录下存在一个登录页面

用户名母庸置疑是admin(做题经验),密码不知道,我们先拿前面的邮箱试一下,发现密码错误

然后这题卡了博主很久,最后看了wp给我气乐了,社工简直拉满

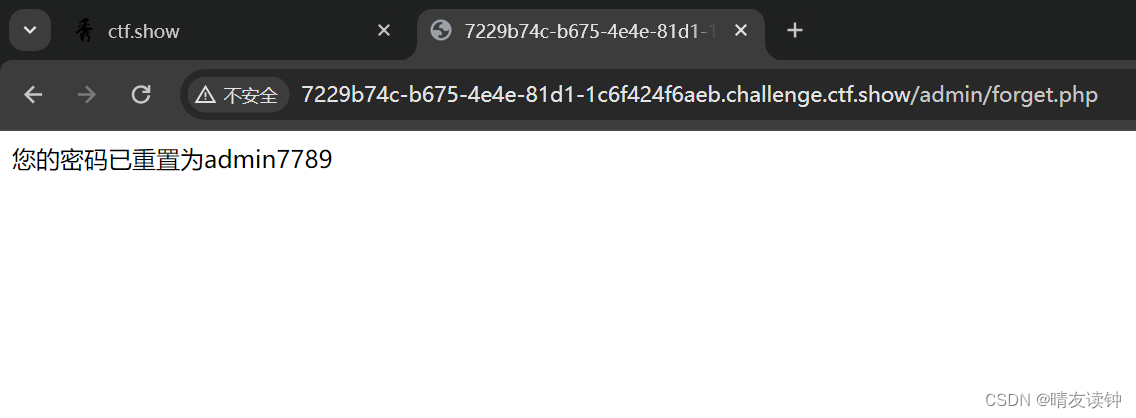

我们要点击忘记密码,通过密保后修改密码,而密保问的是城市

全世界那么多城市,爆破一遍?爆破是个好思路,但这题被划分在信息搜集,应该用不着爆破

正解是用QQ去搜索前面看到的邮箱的QQ号码【1156631961】,资料卡中的所在地给出了【陕西西安】的字样,这就是密保答案

回到靶场输入西安,提示密码已被重置为【admin7789】,再次登录获得flag

web16(php探针/网页信息搜集)

wp

php探针是用来探测空间、服务器运行状况和PHP信息用的,探针可以实时查看服务器硬盘资源、内存占用、网卡流量、系统负载、服务器时间等信息,默认为【tz.php】

根据题目描述去访问【tz.php】,一番摸索后发现【PHPINFO】(下图红框部分)是一个外链

打开外链,使用【Ctrl+F】快捷键搜索关键字flag,获得flag

web17(备份sql文件泄露)

wp

题目说备份的sql文件泄露,或许并不清楚文件的命名规则,但凡是文件泄露,用dirsearch扫就完了,扫完知道目录下面有个【backup.sql】

进而访问,下载文件

以记事本打开此sql文件,获得flag

web18(js代码审计/前端控制台测试)

wp

硬玩玩到101分是不可能的,本题先查看js代码,代码审计后重点关注3个参数:

【score】【game_over】【run()】,前两个都是控制游戏输赢的,最后一个函数是用来执行游戏的

随后【F12】进入调试,在【控制台】给前两个关键参数赋值,最后调用run()执行游戏,获得提示去【幺幺零点皮爱吃皮】看看

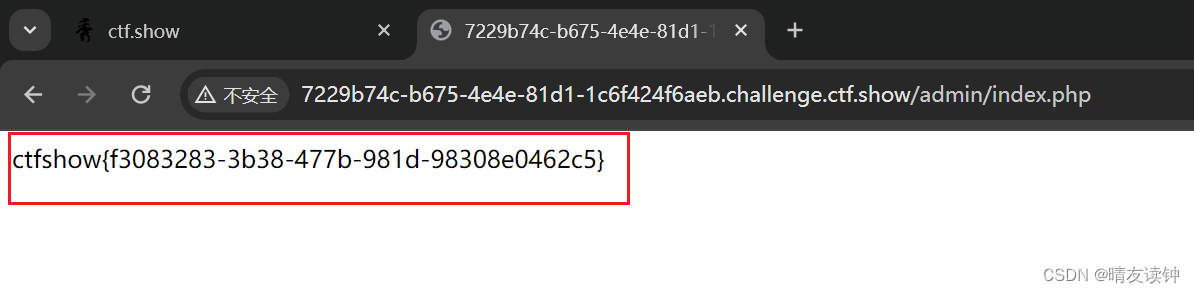

显然这是一个文件的音译,即【110.php】,访问后获得flag

web19(js代码审计/aes解密)

wp

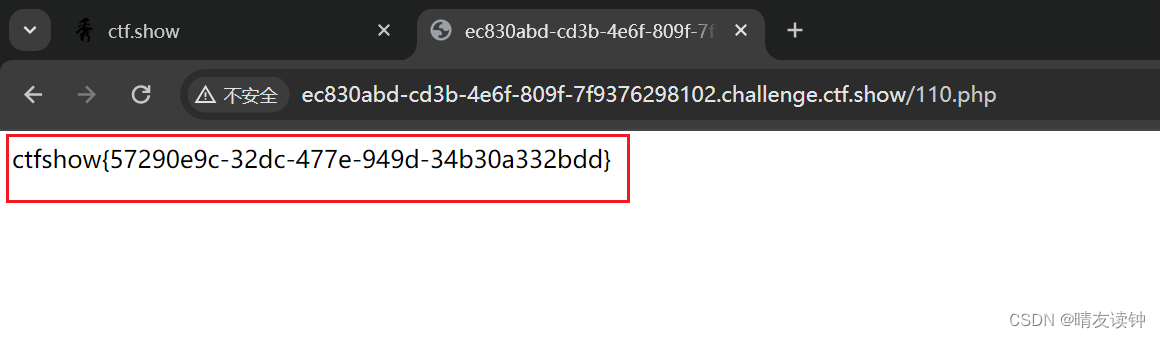

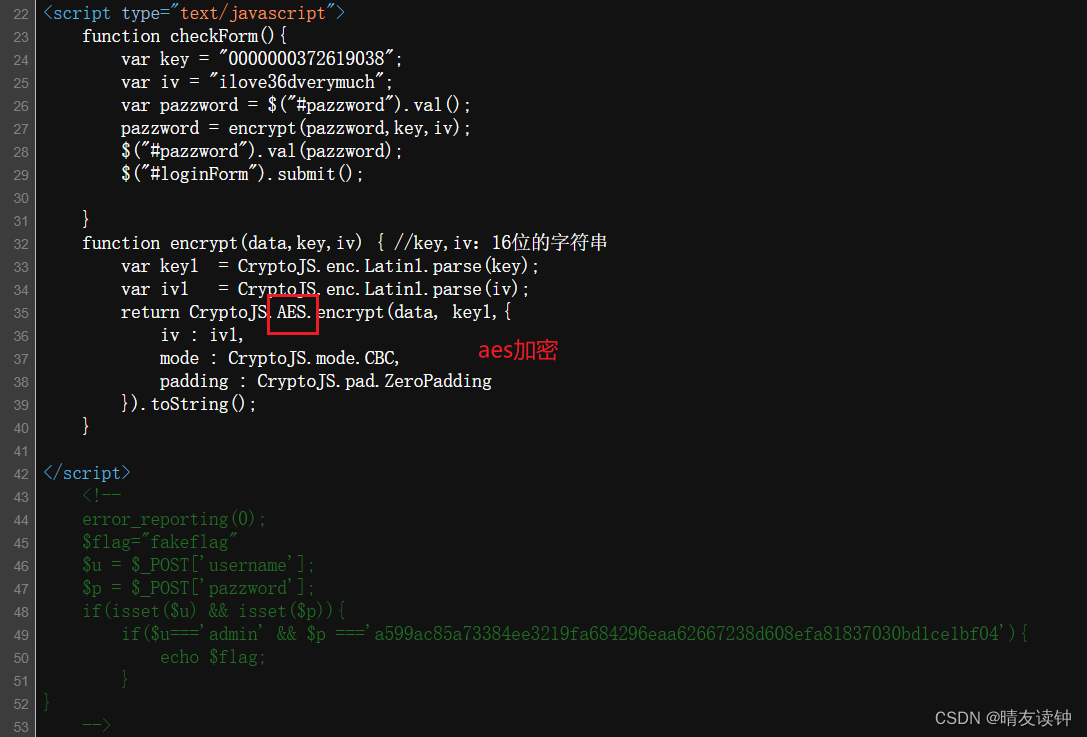

根据提示,查看源代码,在注释中找到提示,直接拿去登录,发现密码不对,显然这是个密钥,需要解密,而加密方式在源代码中给出提示,是aes,相关参数也都在代码中给出

使用aes解密,密文转为明文【i_want_a_36d_girl】,回靶场登录后获得flag

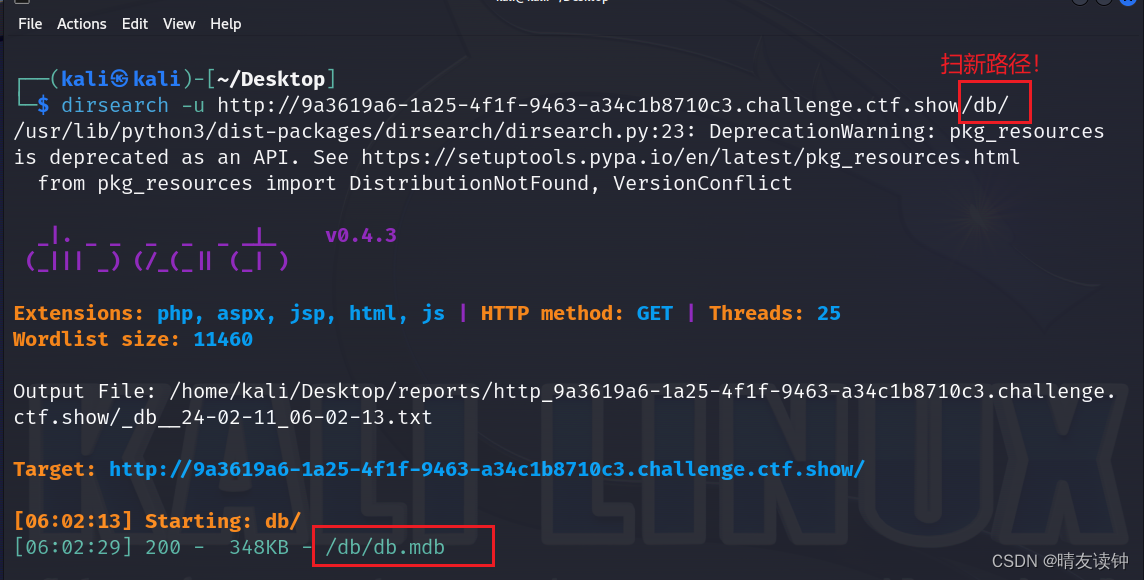

web20(mdb文件泄露)

wp

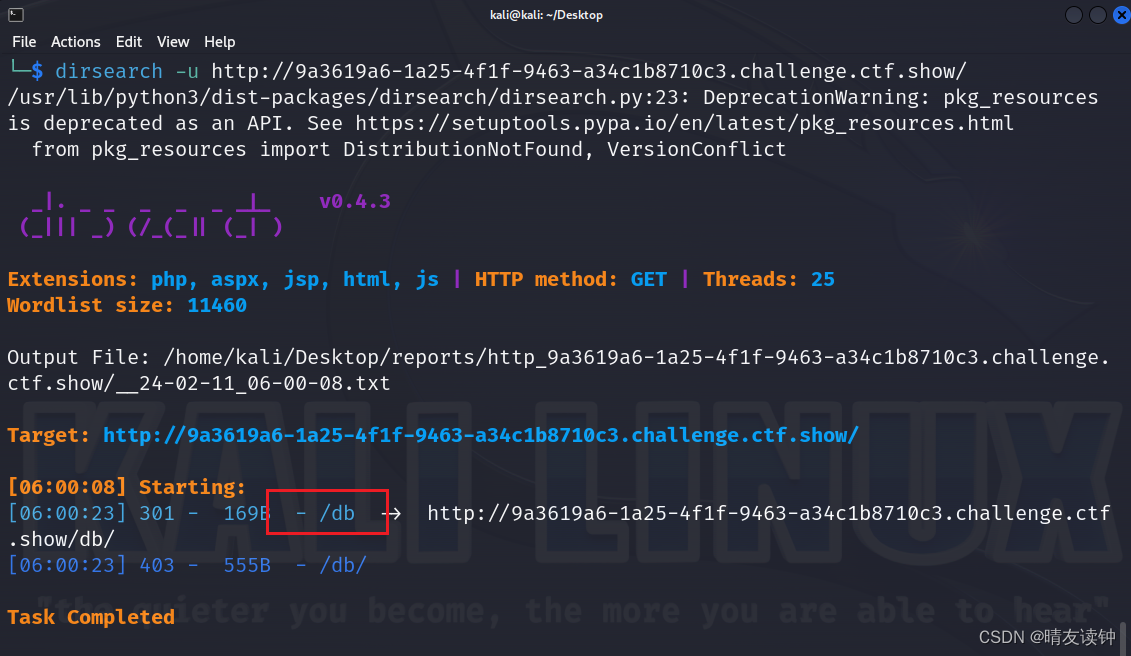

又是文件泄露,dirsearch扫就完了

扫出来一个【db】,先访问看看

没东西?再扫一遍新路径

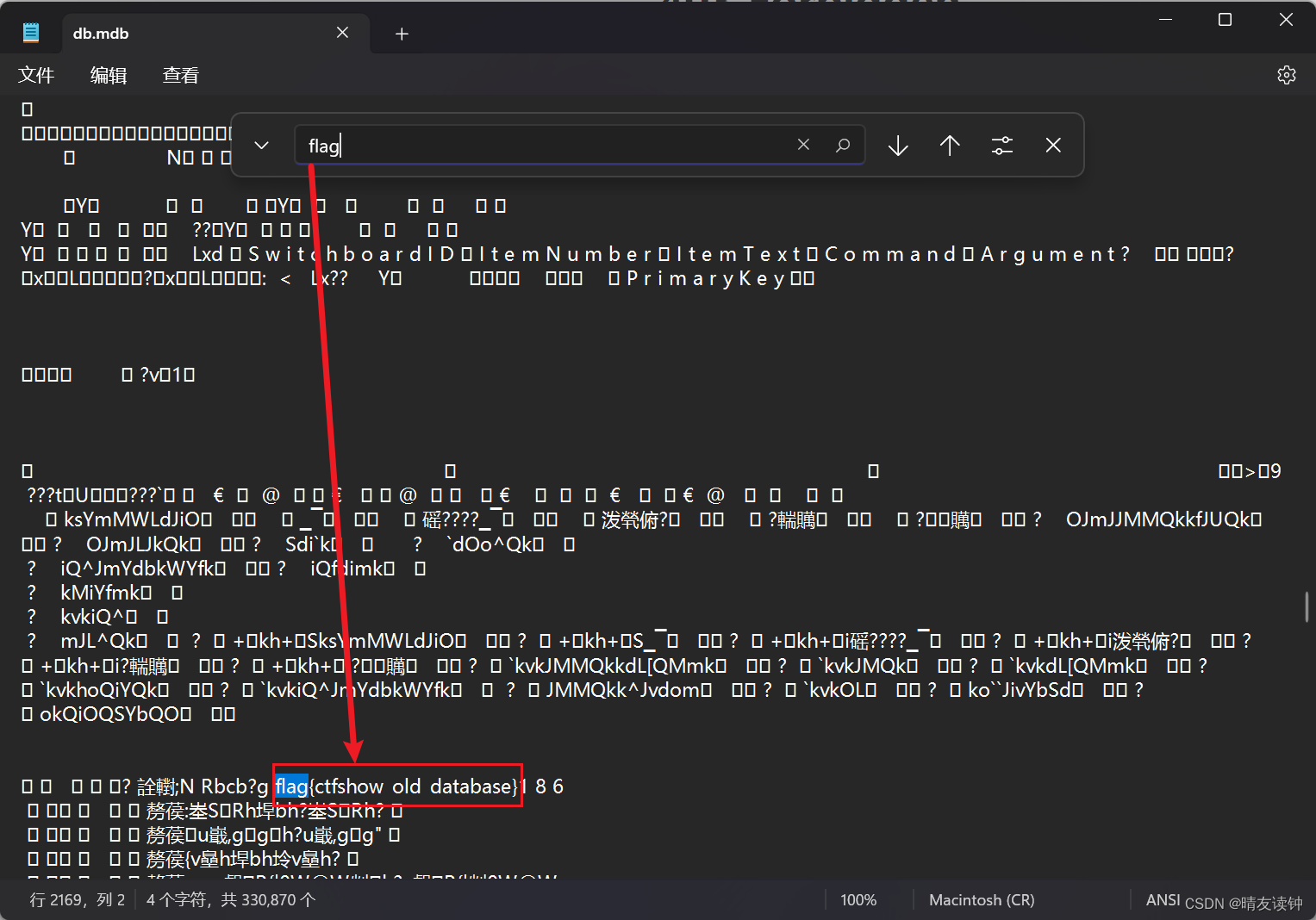

扫完得到一个【/db/db.mdb】,进而回靶场访问

访问后下载文件,记事本打开文件【Ctrl+F】搜索后获得flag

还没有评论,来说两句吧...