day41WEB 攻防-通用漏洞&XML&XXE&无回显&DTD 实体&伪协议&代码审计

本章知识点:

1

、

XML&XXE-

原理

&

发现

&

利用

&

修复等

2

、

XML&XXE-

黑盒模式下的发现与利用

3

、

XML&XXE-

白盒模式下的审计与利用

4

、

XML&XXE-

无回显

&

伪协议

&

产生层面

配套资源(百度网盘)

1

、获取得到

Content-Type

或数据类型为

xml

时,尝试进行

xml

语言

payload

进行

测试

2

、不管获取的

Content-Type

类型或数据传输类型,均可尝试修改后提交测试

xxe

3

、

XXE

不仅在数据传输上可能存在漏洞,同样在文件上传引用插件解析或预览也会造成

文件中的

XXE Payload

被执行

XXE 白盒发现:

1

、可通过应用功能追踪代码定位审计

2

、可通过脚本特定函数搜索定位审计

3

、可通过伪协议玩法绕过相关修复等

详细点:

XML

被设计为传输和存储数据,

XML

文档结构包括

XML

声明、

DTD

文档类型定义(可

选)、文档元素,其焦点是数据的内容,其把数据从

HTML

分离,是独立于软件和硬件的

信息传输工具。

XXE

漏洞全称

XML External Entity Injection

,即

xml

外部实体

注入漏洞,

XXE

漏洞发生在应用程序解析

XML

输入时,没有禁止外部实体的加载,导致

可加载恶意外部文件,造成文件读取、命令执行、内网端口扫描、攻击内网网站等危害。

XML

与

HTML

的主要差异:

XML

被设计为传输和存储数据,其焦点是数据的内容。

HTML

被设计用来显示数据,其焦点是数据的外观。

HTML

旨在显示信息 ,而

XML

旨在传输信息。

XXE 修复防御方案:

-

方案

1-

禁用外部实体

PHP:

libxml_disable_entity_loader(true);

JAVA:

DocumentBuilderFactory dbf

=DocumentBuilderFactory.newInstance();dbf.setExpandEntityReferenc

es(false);

1

、获取得到

Content-Type

或数据类型为

xml

时,尝试进行

xml

语言

payload

进行

测试

2

、不管获取的

Content-Type

类型或数据传输类型,均可尝试修改后提交测试

xxe

3

、

XXE

不仅在数据传输上可能存在漏洞,同样在文件上传引用插件解析或预览也会造成

文件中的

XXE Payload

被执行

XXE 白盒发现:

1

、可通过应用功能追踪代码定位审计

2

、可通过脚本特定函数搜索定位审计

3

、可通过伪协议玩法绕过相关修复等

详细点:

XML

被设计为传输和存储数据,

XML

文档结构包括

XML

声明、

DTD

文档类型定义(可

选)、文档元素,其焦点是数据的内容,其把数据从

HTML

分离,是独立于软件和硬件的

信息传输工具。

XXE

漏洞全称

XML External Entity Injection

,即

xml

外部实体

注入漏洞,

XXE

漏洞发生在应用程序解析

XML

输入时,没有禁止外部实体的加载,导致

可加载恶意外部文件,造成文件读取、命令执行、内网端口扫描、攻击内网网站等危害。

XML

与

HTML

的主要差异:

XML

被设计为传输和存储数据,其焦点是数据的内容。

HTML

被设计用来显示数据,其焦点是数据的外观。

HTML

旨在显示信息 ,而

XML

旨在传输信息。

XXE 修复防御方案:

-

方案

1-

禁用外部实体

PHP:

libxml_disable_entity_loader(true);

JAVA:

DocumentBuilderFactory dbf

=DocumentBuilderFactory.newInstance();dbf.setExpandEntityReferenc

es(false);

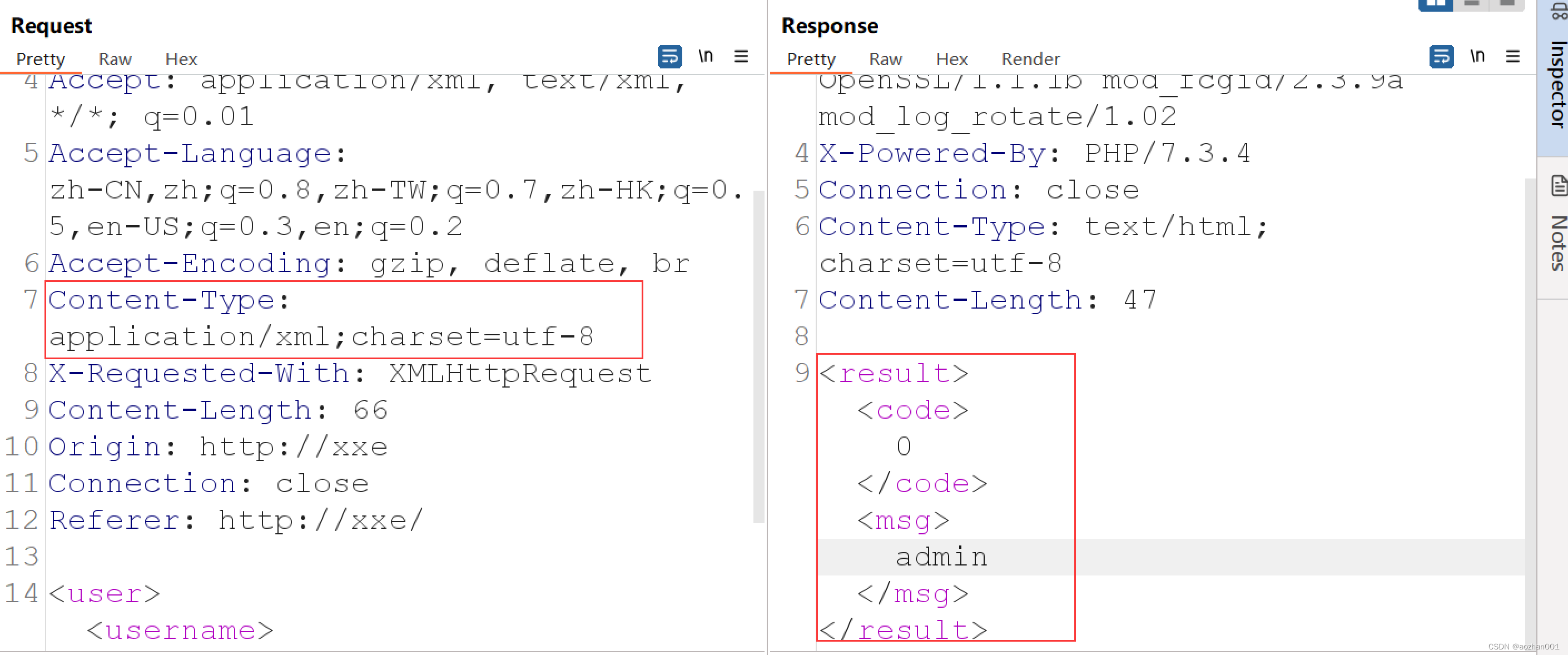

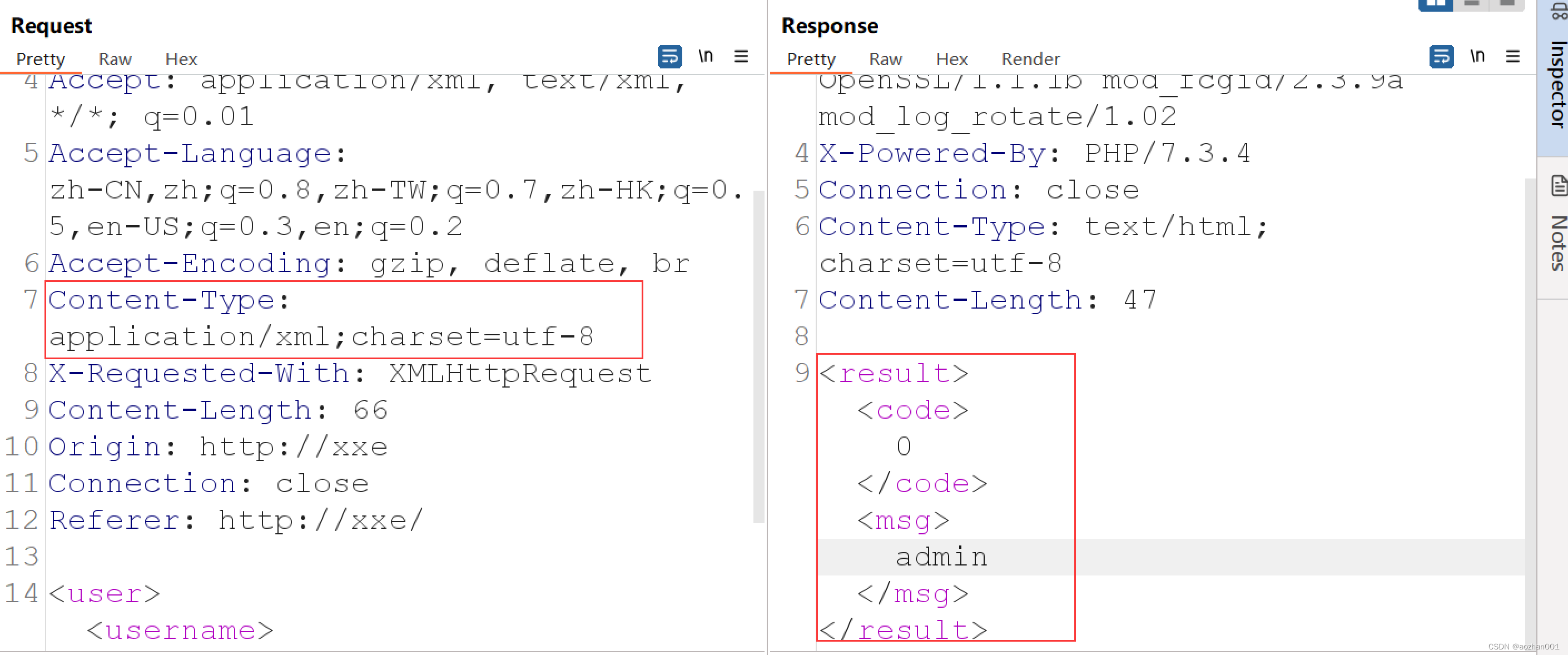

通过抓包可以发现,客户端的数据是以xml的格式发送的,并且有回显,后端通过解析xml数据然后输出,利用xml写文件读取,再改包发送,因为有回显就可以获得文件的内容

通过抓包可以发现,客户端的数据是以xml的格式发送的,并且有回显,后端通过解析xml数据然后输出,利用xml写文件读取,再改包发送,因为有回显就可以获得文件的内容

链接:https://pan.baidu.com/s/1TrPpubuF_Yqa4f12J-dljQ?pwd=8j7i 提取码:8j7i参考文章:https://www.cnblogs.com/20175211lyz/p/11413335.html

XXE 黑盒发现:

(图片来源网络,侵删)

XML&XXE-黑盒-原理&探针&利用&玩法等

参考:https://www.cnblogs.com/20175211lyz/p/11413335.html

漏洞利用原理

客户端:xml发送数据

服务端:xml解析数据

利用xml写一个带有文件读取的代码尝试发送,类似文件功能读取实现

漏洞复现

(图片来源网络,侵删)

环境搭建(本地搭建)

输入账号密码抓包分析 通过抓包可以发现,客户端的数据是以xml的格式发送的,并且有回显,后端通过解析xml数据然后输出,利用xml写文件读取,再改包发送,因为有回显就可以获得文件的内容

通过抓包可以发现,客户端的数据是以xml的格式发送的,并且有回显,后端通过解析xml数据然后输出,利用xml写文件读取,再改包发送,因为有回显就可以获得文件的内容

1、读取文件:

&test;Mikasa再本地D盘新建e.txt文件,然后写入“成功获取”

2、带外测试:

文件读取的时候,如果没有数据回显,那么我们就无法判断是否有漏洞,通过带外测试可以判断漏洞是否存在,而且能向外发送数据 //dnslog.cn&send;Mikasa

3、外部引用实体 dtd:

1,解决拦截绕过问题 2,解决诗句不回显问题&send;Mikasa evil2.dtd

4、无回显读文件

%remote; %all; ]> &send; test.dtd

XML&XXE 前端 CTF& Jarvisoj& 探针 利用

XML&XXE 白盒 CMS& PHPSHE& 无回显审计

(图片来源网络,侵删)

文章版权声明:除非注明,否则均为主机测评原创文章,转载或复制请以超链接形式并注明出处。

还没有评论,来说两句吧...